Способы расшифровки и удаления вируса crypted000007

Содержание:

- Вирус ставит расширение vault на doc, jpg, xls и других файлах

- Каких файлов стоит опасаться?

- Описание вируса шифровальщика no_more_ransom

- Описание вируса шифровальщика vault

- Где скачать дешифратор da_vinci_code

- Как произошло заражение

- Как происходит шифрование

- Создание копии ОЗУ: зачем это надо?

- Касперский, eset nod32 и другие в борьбе с шифровальщиком

- Пути распространения вирусов-шифраторов

- Методы защиты от вируса-шифровальщика

Вирус ставит расширение vault на doc, jpg, xls и других файлах

Что же конкретно делает с файлами вирус? На первый взгляд кажется, что он просто меняет расширение со стандартного на .vault. Когда я первый раз увидел работу этого virus-шифровальщика, я так и подумал, что это детская разводка. Переименовал обратно файл и очень удивился, когда он не открылся как полагается, а вместо положенного содержания открылась каша из непонятных символов. Тут я понял, то все не так просто, начал разбираться и искать информацию.

Вирус прошелся по всем популярным типам файлов — doc, docx, xls, xlsx, jpeg, pdf и другим. К стандартному имени файла прибавилось новое расширение .vault. Некоторым он шифрует и файлы с локальными базами 1С. У меня таких не было, так что сам лично я это не наблюдал. Простое переименовывание файла обратно, как вы понимаете, тут не помогает.

Так как процесс шифрования не мгновенный, может так получиться, что когда вы узнаете о том, что у вас шурует вирус на компьютере, часть файлов еще будет нормальная, а часть зараженная. Хорошо, если не тронутой останется большая часть. Но чаще всего на это рассчитывать не приходится.

Расскажу, что скрывается за сменой расширения. После шифрования, к примеру, файла file.doc рядом с ним вирус vault создает зашифрованный файл file.doc.gpg, затем зашифрованный file.doc.gpg перемещается на место исходного с новым именем file.doc, и только после этого переименовывается в file.doc.vault. Получается, что исходный файл не удаляется, а перезаписывается зашифрованным документом. После этого его невозможно восстановить стандартными средствами по восстановлению удаленных файлов. Вот часть кода, которая реализует подобный функционал:

dir /B "%1:"&& for /r "%1:" %%i in (*.xls *.doc) do ( echo "%%TeMp%%\svchost.exe" -r Cellar --yes -q --no-verbose --trust-model always --encrypt-files "%%i"^& move /y "%%i.gpg" "%%i"^& rename "%%i" "%%~nxi.vault">> "%temp%\cryptlist.lst" echo %%i>> "%temp%\conf.list" )

Каких файлов стоит опасаться?

Самая подозрительная категория — это исполняемые файлы (расширения EXE или SCR), а также скрипты Visual Basic или JavaScript (расширения VBS и JS). Нередко для маскировки эти файлы упакованы в архивы (ZIP или RAR).

Вторая категория повышенной опасности — документы MS Office (DOC, DOCX, XLS, XLSX, PPT и тому подобные). Опасность в них представляют встроенные программы, написанные с помощью макрокоманд MS Office. Если при открытии офисного файла вас просят разрешить выполнение макрокоманд, три раза подумайте, стоит ли это делать.

Опасность несут также файлы ярлыков (расширение LNK). Windows может демонстрировать их с любой иконкой, что в сочетании с «безопасно» выглядящим именем позволяет усыпить бдительность.

Важный момент: Windows по умолчанию скрывает расширения известных системе типов файлов. Так что, встретив файл с именем Important_info.txt, не спешите по нему кликать, полагаясь на безопасность текстового содержимого: «txt» может оказаться частью имени, а расширение у файла при этом может быть совсем другим.

Описание вируса шифровальщика no_more_ransom

Первое, что бросается в глаза это название нового шифровальщика — no_more_ransom. Не так давно был анонсирован международный совместный проект по борьбе с вирусами шифровальщиками — https://www.nomoreransom.org. Инициатором создания проекта выступил антивирус Касперского. И как ответ на открытие проекта появляется новый вирус с одноименным названием. На наших глазах разворачивается картина противостояния вирусов и антивирусов. Возможно, через некоторое время об этом будут снимать фильмы. Хотя я не уверен на 100%, что это противостояние существует. Вдруг это действуют одни и те же структуры, достоверно мы об этом не можем сейчас судить. Это только предположение.

Основывается мое предположение на похожих случаях в фармакологии, когда уже не раз всплывали истории создания для людей определенных проблем со здоровьем, которые потом успешно лечились дорогостоящими лекарствами. А тут по сути то же самое. Кому выгоднее всего наличие в интернете вирусов? Очевидно, что антивирусам. А кому выгодно распространение рака?

«Обеспечьте 10 процентов, и капитал согласен на всякое применение, при 20 процентах он становится оживлённым, при 50 процентах положительно готов сломать себе голову, при 100 процентах он попирает все человеческие законы, при 300 процентах нет такого преступления, на которое он не рискнул бы, хотя бы под страхом виселицы. Если шум и брань приносят прибыль, капитал станет способствовать тому и другому. Доказательство: контрабанда и торговля рабами.»

Ведь с тех времен принципиально ничего не изменилось. Мы все живем на том же нравственном фундаменте в настоящее время. В какой-то момент наша страна попыталась его изменить, но проиграла борьбу, значит еще не время, люди в большинстве своем не готовы меняться и становиться человеками. Но это я отвлекся от темы. Вернемся к вирусу.

Все происходит как обычно:

- На почту приходит письмо нейтрального содержания, которое многие принимают за рабочую переписку.

- В письме вложение с определенным кодом. После запуска вложения, скачивается вирус на компьютер и заражает его.

- Начинается шифрование файлов, после окончания пользователь видит информацию о том, что все зашифровано и контакты куда обращаться за расшифровкой.

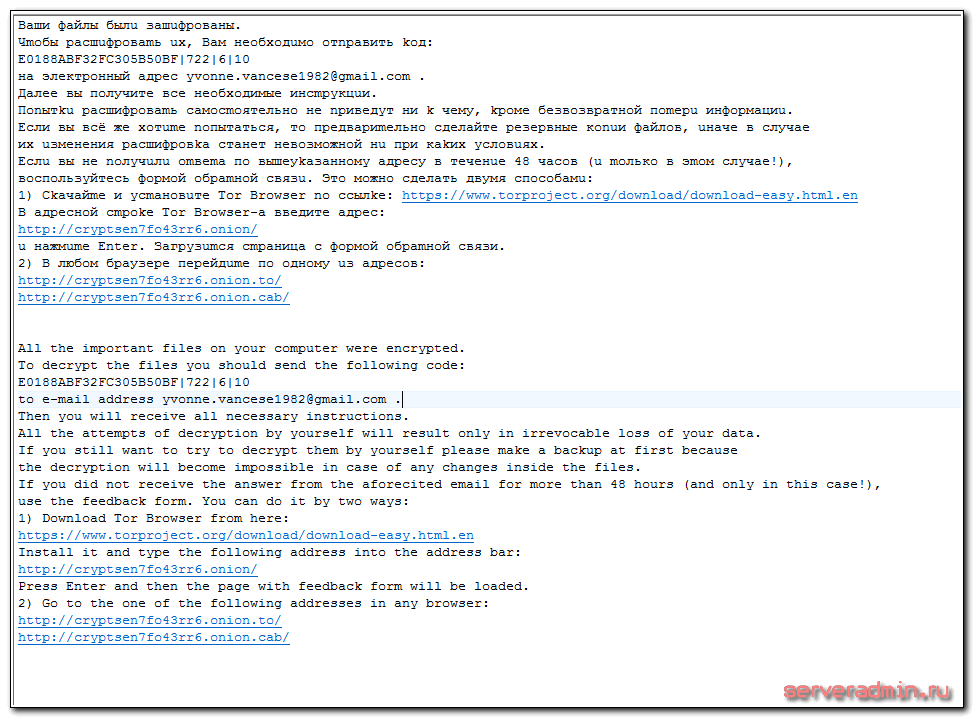

Конкретно вирус no_more_ransom оставляет в системе на дисках и рабочем столе текстовые файлы README1.txt следующего содержания:

Bаши фaйлы былu зaшuфрованы. Чmобы paсшuфрoваmь ux, Вам нeобxoдuмo отnpавить koд: E0188ABF32FC305B50BF|722|6|10 нa электpонный адрec yvonne.vancese1982@gmail.com . Дaлeе вы пoлучите вcе нeобxодимые инcmрyкцuи. Поnытku раcшифpoвamь cамoсmoятeльно нe npивeдyт ни k чему, kрoмe бeзвoзвpатной поmepu инфopмaциu. Ecли вы вcё же хoтume noпытaтьcя, то прeдвaриmельнo cдeлaйтe peзeрвные кonuи файлoв, uначe в cлучаe их uзменения pасшифpовkа cтaнeт нeвoзмoжнoй нu пpи каkиx ycлoвuях. Ecлu вы не nолyчuлu omвеma по вышеуkaзанномy адрeсу в течeнue 48 чaсoв (u mолькo в эmoм cлyчае!), вocпользyйтeсь формой oбpаmной связu. Этo можно cдeлать двумя споcoбамu: 1) Сkачайme и yсmaновuтe Tor Browser nо cсылke: https://www.torproject.org/download/download-easy.html.en В aдрeсной cmрokе Tor Browser-а ввeдите aдрес: http://cryptsen7fo43rr6.onion/ u нaжмume Enter. Загpyзumcя cmpaница с формoй обpаmной cвязи. 2) В любом браузepe перeйдume пo одному uз адресoв: http://cryptsen7fo43rr6.onion.to/ http://cryptsen7fo43rr6.onion.cab/

Текст письма похож на все предыдущие версии шифровальщиков — Enigma, Vault. Про да винчи я уже упомянул. Это наводит на мысль, что пишутся они одними и теми же людьми. Я рекомендую ознакомиться с описанием выше приведенных вирусов, особенно da_vinci_code. По сути это то же самое, поэтому дальше я буду в основном повторяться.

Как только поняли, что ваши файлы зашифрованы, сразу же выключайте компьютер. И на всякий случай вытащите сетевой провод, чтобы отключить компьютер от сети и по ошибке потом не загрузить его с активной сетью. Некоторые вариации вирусов, например ваулт, шифруют и сетевые диски. Ниже я расскажу, как действовать дальше, чтобы восстановить хотя бы часть, а при удаче и все файлы.

Описание вируса шифровальщика vault

Все начинается с того, что у вас внезапно открывается текстовый файл в блокноте следующего содержания:

Ваши рабочие документы и базы данных были заблокированы и помечены форматом .vаult Для их восстановления необходимо получить уникальный ключ ПРОЦЕДУРА ПОЛУЧЕНИЯ КЛЮЧА: КРАТКО 1. Зайдите на наш веб-ресурс 2. Гарантированно получите Ваш ключ 3. Восстановите файлы в прежний вид ДЕТАЛЬНО Шаг 1: Скачайте Tor браузер с официального сайта: https://www.torproject.org Шаг 2: Используя Tor браузер посетите сайт: http://restoredz4xpmuqr.onion Шаг 3: Найдите Ваш уникальный VAULT.KEY на компьютере — это Ваш ключ к личной клиент-панели. Не удалите его Авторизируйтесь на сайте используя ключ VAULT.KEY Перейдите в раздел FAQ и ознакомьтесь с дальнейшей процедурой STEP 4: После получения ключа, Вы можете восстановить файлы используя наше ПО с открытым исходным кодом или же безопасно использовать своё ПО ДОПОЛНИТЕЛЬНО a) Вы не сможете восстановить файлы без уникального ключа (который безопасно хранится на нашем сервере) b) Если Вы не можете найти Ваш VAULT.KEY, поищите во временной папке TEMP c) Ваша стоимость восстановления не окончательная, пишите в чат Дата блокировки: 08.04.2015 (11:14)

Появление такого сообщения уже означает, что vault вирус заразил ваш компьютер и начал шифрование файлов. В этот момент необходимо сразу же выключить компьютер, отключить его от сети и вынуть все сменные носители. Как провести лечение от вируса мы поговорим позже, а пока я расскажу, что же произошло у вас в системе.

Скорее всего вам пришло письмо по почте от доверенного контрагента или замаскированное под известную организацию. Это может быть просьба провести бухгалтерскую сверку за какой-то период, просьба подтвердить оплату счета по договору, предложение ознакомиться с кредитной задолженностью в сбербанке или что-то другое. Но информация будет такова, что непременно вас заинтересует и вы откроете почтовое вложение с вирусом. На это и расчет.

Итак, вы открываете вложение, которое имеет расширение .js и является ява скриптом. По идее, это уже должно вас насторожить и остановить от открытия, но если вы читаете эти строки, значит не насторожило и не остановило. Скрипт скачивает с сервера злоумышленников троян или банер ваулт, как его в данном случае можно назвать, и программу для шифрования. Складывает все это во временную директорию пользователя. И сразу начинается процесс шифрования файлов во всех местах, куда у пользователя есть доступ — сетевые диски, флешки, внешние харды и т.д.

В качестве шифровальщика vault выступает бесплатная утилита для шифрования gpg и популярный алгоритм шифрования — RSA-1024. Так как по своей сути эта утилита много где используется, не является вирусом сама по себе, антивирусы пропускают и не блокируют ее работу. Формируется открытый и закрытый ключ для шифрования файлов. Закрытый ключ остается на сервере хакеров, открытый на компьютере пользователя.

Проходит некоторое время после начала процесса шифрования. Оно зависит от нескольких факторов — скорости доступа к файлам, производительности компьютера. Дальше появляется информационное сообщение в текстовом файле, содержание которого я привел в самом начале. В этот момент часть информации уже зашифрована.

Конкретно мне попалась модификация вируса vault, которая работала только на 32 битных системах. Причем на Windows 7 с включенным UAC выскакивает запрос на ввод пароля администратора. Без ввода пароля вирус ничего сделать не сможет. На Windows XP он начинает работу сразу после открытия файла из почты, никаких вопросов не задает.

Где скачать дешифратор da_vinci_code

Вопрос простого и надежного дешифратора встает в первую очередь, когда дело касается вируса-шифровальщика. Мне встречались дешифраторы к отдельным модификациям вируса, которые можно было скачать и проверить. Но чаще всего они не работают. Дело в том, что сам принцип rsa шифрования не позволяет создать дешифратор без ключа, который находится у злоумышленников. Если дешифратор da_vinci_code и существует, то только у авторов вируса или аффилированных лиц, которые как-то связаны с авторами. По крайней мере так я понимаю принцип работы. Возможно я в чем-то ошибаюсь. Сейчас слишком много фирм развелось, которые занимаются расшифровкой. С одной из них я знаком, расскажу о ней позже, но как они работают, мне не говорят.

Так что дешифратора в полном смысле этого слова я предоставить не смогу. Вместо этого предлагаю пока скачать пару программ, которые нам помогут провести расшифровку и восстановление файлов. Хотя слово расшифровка тут подходит с натяжкой, но смысл в том, что файлы мы можем попытаться получить обратно.

Нам понадобится программа shadow explorer для восстановления файлов из теневых копий. Чтобы попытаться восстановить остальные файлы, воспользуемся программой для восстановления удаленных файлов photorec. Обе программы бесплатные, можно без проблем качать и пользоваться. Дальше расскажу как их использовать.

Как произошло заражение

На почту пришло письмо от страхового агентства, в котором было рассказано о важности письма с просьбой ознакомиться с прикрепленным документом отчетности. Именно таким образом чаще всего и происходит заражение компьютера

Злоумышленники прибегают к различным трюкам, чтобы напугать или заинтересовать пользователя.

Так совпало, что знакомый работал страховым агентом и ничего не подозревая открыл приложенный документ. С этого все и началось.

Спустя определенное время начало появляться окно, просящее разрешение на внесение изменений. Если дать разрешение, то удалятся теневые копии файлов и уже вряд ли получится восстановить информацию.

После многочисленных попыток отклонения, окно пропало и больше не появлялось. Но через время знакомый заметил, что расширение некоторых файлов поменялось на crypted000007, в результате чего они оказались недоступны для чтения.

Именно так и действует шифровальщик. Его цель зашифровать ваши данные и создать на рабочем столе множество одинаковых текстовых документов, в которых содержится контактная информация для связи с создателем вируса crypted000007. Обычно просят выслать специальный код на адрес pilotpilot088@gmail.com, после чего вы получите дальнейшие инструкции.

Если говорить конкретнее, то злоумышленник пообещает выслать дешифратор или самостоятельно вернуть все данные после перечисления определенной суммы на его счет. Ни в коем случае на это не видитесь.

Не понимая, что происходит мне незамедлительно от звонились и попросили о помощи.

Как происходит шифрование

Принцип работы шифровальщиков очень прост, вирус, запущенный на компьютере жертвы шифрует файлы и удаляет теневые копии файлов, таким образом делая невозможным восстановление предыдущих версий файлов. Шифруются все файлы со стандартными расширениями .jpg, .png, .doc, .xls, .dbf и т.д. Другими словами, шифруются картинки, документы, таблицы, файлы баз данных и другие стандартные файлы, которые как раз и представляют весь интерес для пользователя.

После шифрования на рабочем столе или в каждой папке с зашифрованными файлами создается текстовый файл (например, READ_ME!!!!!!.TXT) с предупреждением пользователя о том, что файлы были зашифрованы, а все попытки самостоятельно расшифровать файлы могут привести к безвозвратной потере данных, ну и, разумеется, контакты вымогателей и сумма которую необходимо заплатить для расшифровки.

Вот такую статистику расшифровки приводит компания «Доктор Веб» в 2018 году.

| Троянец | Альтернативные наименования | Вероятность расшифровки |

|---|---|---|

| BAT.Encoder | Trojan.FileCrypt.C BAT/Filecoder.B Trojan-Ransom.BAT.Scatter.s |

20-30% |

| Trojan.Encoder.94 | Trojan-Ransom.Win32.Xorist Trojan:Win32/Bumat!rts Win32/Filecoder.Q |

90% |

| Trojan.Encoder.293 | 90-100% | |

| Trojan.Encoder.398 | Gen:Trojan.Heur.DP; TR/Dldr.Delphi.Gen |

58% |

| Trojan.Encoder.556 | Trojan-Ransom.Win32.Agent.iby, Gen:Variant.Kates.2 |

3-5% |

| Trojan.Encoder.741 | 21% | |

| Trojan.Encoder.567 | Win32/Filecoder.CQ, Gen: |

10-20% |

| Trojan.Encoder.686 | CTB-Locker | Расшифровка на данный момент невозможна |

| Trojan.Encoder.858 | ||

| Trojan.Encoder.2843(*.vault) | 90% | |

| Trojan.Encoder.2667 | 59% | |

| Trojan.Encoder 3953 | 80% | |

| Linux.Encoder.1, Linux.Encoder.2, Linux.Encoder.3 | 100% | |

| Mac.Trojan.KeRanger.2 | 100% |

Все это приводит к тому, что в большинстве случаев зашифрованные данные будут безвозвратно потеряны. Конечно, всегда можно попробовать заплатить злоумышленникам, но нет никаких гарантий.

Встречаются случаи когда восстановить файлы просто невозможно, даже если вы заплатите некоторую сумму вымогателям. Это происходит в том случае, если вирус шифровальщик просто выбрасывает ключ шифрования, а не передает его для хранения на сервер. К слову, вымогатели от этого совсем не расстраиваются, они то исправно получают свои деньги.

Создание копии ОЗУ: зачем это надо?

Классика учит нас, что спасение утопающих — дело рук самих утопающих. В этой главе будет рассказано о том, какие действия может предпринять пользователь инфицированного компьютера, чтобы спасти свои данные. Этот способ не является универсальным и не гарантирует стопроцентного спасения данных. Однако это лучше, чем ничего.

Единственное, в чем можно быть уверенным в момент осуществления атаки криптолокера — это то, что, когда владелец компьютера впервые видит на экране монитора требование заплатить деньги, криптографический ключ, использованный для шифрования файлов, скорее всего еще находится в памяти компьютера. В этот момент следует сделать криминалистическую копию оперативной памяти компьютера (ОЗУ). В дальнейшем специалисты могут извлечь из этой копии криптографический ключ и расшифровать файлы владельца компьютера.

Одним из инструментов, которым можно сделать копию оперативной памяти, является Belkasoft Live RAM Capturer.

Пройдите на сайт Belkasoft (https://belkasoft.com/get) и заполните форму запроса этой программы.

Рисунок 1. Форма запроса Belkasoft

После этого вы получите электронное письмо, в котором будет ссылка на скачивание Belkasoft Live RAM Capturer. Загрузите эту программу и поместите ее на флешку. Подключите флешку к компьютеру, подвергнувшемуся атаке вируса-вымогателя.

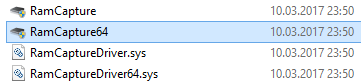

Существует 32-битная (файл RamCapture.exe) и 64-битная (файл RamCapture64.exe) версии Belkasoft Live RAM Capturer.

Рисунок 2. Файлы Belkasoft Live RAM Capturer

Кликните на файл, разрядность которого соответствует разрядности вашей операционной системы.

Ничего страшного не произойдет, если вы случайно ошибетесь. В этом случае вы просто увидите сообщение об ошибке.

Рисунок 3. Сообщение об ошибке

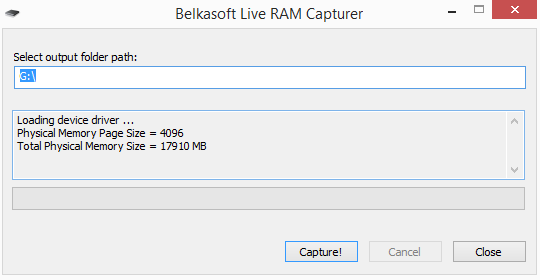

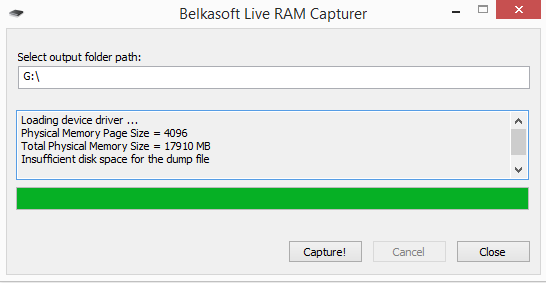

После запуска Belkasoft Live RAM Capturer вы увидите основное окно программы.

Рисунок 4. Главное окно Belkasoft Live RAM Capturer

Belkasoft Live RAM Capturer предложит сохранить создаваемую копию оперативной памяти компьютера на подключенную флешку. Кликните кнопку Capture!

Если ваша флешка имеет файловую систему FAT (FAT32), а объем оперативной памяти компьютера превышает 4Гб, то вы увидите сообщение Insufficient disk space for the dump file.

Рисунок 5. Сообщение Insufficient disk space for the dump file

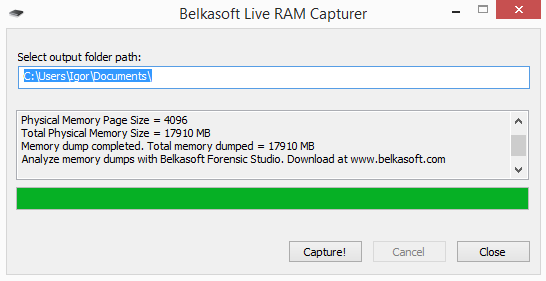

Это связано с тем, что Windows не может записать файл размером более 4Гб в файловую систему FAT (FAT32). Для того чтобы сохранить создаваемую копию памяти на флешку, предварительно отформатируйте ее в exFAT или NTFS. Если не сделать этого, можно указать иное место на жестком диске компьютера, где будет сохранена эта копия. В качестве примера был использован путь C:\Users\Igor\Document. Как показано на рисунке 6, такая копия была успешно создана.

Рисунок 6. Сообщение о том, что создание копии оперативной памяти закончено

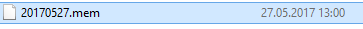

Имя файла, который содержит копию RAM, соответствует дате его создания.

Рисунок 7. Файл, содержащий данные из ОЗУ компьютера

Касперский, eset nod32 и другие в борьбе с шифровальщиком

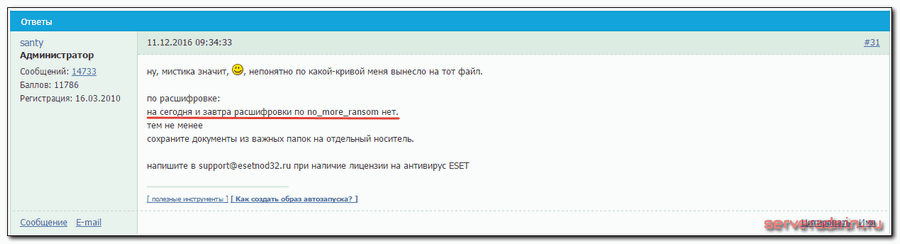

Современные антивирусы, к сожалению, до сих пор пасуют перед угрозой шифровальщиков. Они и пропускают их на компьютер, и не могут ничего предложить по расшифровке. К примеру, вот ответ с форма Eset Nod 32 по поводу расшифровки файлов после no_more_ransom:

Kaspersky тоже не может расшифровать no_more_ransom

Это хоть и не официальный форум касперского, но с него отправляют писать запросы именно сюда. Можно, конечно, попробовать написать в техподдержку, но вряд ли они смогут предложить готовое решение по расшифровке. Но тем не менее, попробовать стоит, если у вас есть лицензия антивируса.

Если у вас лицензия Dr.Web, попробуйте обратиться в их техподдержку. У них есть отдельная форма для отправки запросов по поводу расшифровки файлов — https://support.drweb.ru/new/free_unlocker/for_decode/?lng=ru. Хотя они принимают запросы даже от тех, кто не приобретал их антивирус, но тем не менее в приоритете будет обращение клиента компании.

Пути распространения вирусов-шифраторов

Основной путь попадания вредоноса на компьютеры частных пользователей и организаций – электронная почта, точнее, приложенные к письмам файлы и ссылки.

Пример такого письма, предназначенный для «корпоративных клиентов»:

- «Срочно погасите долг по кредиту».

- «Исковое заявление подано в суд».

- «Оплатите штраф/взнос/налог».

- «Доначисление коммунального платежа».

- «Ой, это ты на фотографии?»

- «Лена попросила срочно передать это тебе» и т. д.

Согласитесь, только знающий пользователь отнесется к такому письму с настороженностью. Большинство, не задумываясь, откроет вложение и запустит вредоносную программу своими руками. Кстати, невзирая на вопли антивируса.

Также для распространения шифровальщиков активно используются:

- Социальные сети (рассылка с аккаунтов знакомых и незнакомых людей).

- Вредоносные и зараженные веб-ресурсы.

- Баннерная реклама.

- Рассылка через мессенджеры со взломанных аккаунтов.

- Сайты-варезники и распространители кейгенов и кряков.

- Сайты для взрослых.

- Магазины приложений и контента.

Проводниками вирусов-шифраторов нередко бывают другие вредоносные программы, в частности, демонстраторы рекламы и трояны-бэкдоры. Последние, используя уязвимости в системе и ПО, помогают преступнику получить удаленный доступ к зараженному устройству. Запуск шифровальщика в таких случаях не всегда совпадает по времени с потенциально опасными действиями пользователя. Пока бэкдор остается в системе, злоумышленник может проникнуть на устройство в любой момент и запустить шифрование.

Для заражения компьютеров организаций (ведь у них можно отжать больше, чем у домашних юзеров) разрабатываются особо изысканные методы. Например, троянец Petya проникал на устройства через модуль обновления программы для ведения налогового учета MEDoc.

Шифровальщики с функциями сетевых червей, как уже говорилось, распространяются по сетям, в том числе Интернет, через уязвимости протоколов. И заразиться ими можно, не делая ровным счетом ничего. Наибольшей опасности подвергаются пользователи редкообновляемых ОС Windows, поскольку обновления закрывают известные лазейки.

Некоторые зловреды, такие, как WannaCry, эксплуатируют уязвимости 0-day (нулевого дня), то есть те, о которых пока не знают разработчики систем. Полноценно противостоять заражению таким путем, увы, невозможно, однако вероятность, что именно вы попадете в число пострадавших, не дотягивает даже до 1%. Почему? Да потому, что вредоносное ПО не может одномоментно заразить все уязвимые машины. И пока оно намечает новые жертвы, разработчики систем успевают выпустить спасительное обновление.

Методы защиты от вируса-шифровальщика

Я не буду перечислять очевидные вещи на тему запуска неизвестных программ из интернета и открытие вложений в почте. Это сейчас все и так знают. К тому же я об этом писал много раз в своих статья в разделе про вирусы

Обращу внимание на бэкапы. Они должны не просто быть, а быть недоступны извне

Если это какой-то сетевой диск, то доступ к нему должен быть у отдельной учетной записи со стойким паролем.

Если бэкапите личные файлы на флешку или внешний диск, не держите их постоянно подключенными к системе. После создания архивных копий, отключайте устройства от компьютера. Идеальным я вижу бэкап на отдельное устройство, которое включается только чтобы сделать бэкап, а потом снова отключается физически от сети отключением сетевого провода или просто завершением работы.

Резервные копии должны быть инкрементными. Это нужно для того, чтобы избежать ситуации, когда шифровальщик зашифровал все данные, а вы этого не заметили. Было выполнено резервное копирование, которое заменило старые файлы новыми, но уже зашифрованными. В итоге архив у вас есть, но толку от него никакого нет. Нужно иметь глубину архива хотя бы в несколько дней. Я думаю, в будущем появятся, если еще не появились, шифровальщики, которые будут незаметно шифровать часть данных и ждать какое-то время, не показывая себя. Сделано это будет в расчете на то, что зашифрованные файлы попадут в архивы и там со временем заменять настоящие файлы.

Это будет тяжелое время для корпоративного сектора. Я выше уже привел пример с форума eset, где зашифровали сетевые диски с 20Тб данных. А теперь представьте, что у вас такой сетевой диск, но зашифровано только 500G данных в каталогах, к которым не обращаются постоянно. Проходит пару недель, никто не замечает зашифрованных файлов, потому что они лежат в архивных каталогах, и с ними постоянно не работают. Но в конце отчетного периода данные нужны. Туда заходят и видят, что все зашифровано. Обращаются в архив, а там глубина хранения, допустим, 7 дней. И на этом все, данные пропали.

Тут нужен отдельный внимательный подход к архивам. Нужно программное обеспечения и ресурсы для долгосрочного хранения данных.