Пишем защиту от ddos-атак на xdp. ядерная часть

Содержание:

- Программы для ddos атак

- DoS vs DDoS: в чём разница

- Типы атак

- Почему эти методы зачастую неэффективны

- Что такое современная ddos атака

- Объекты и методы атак

- Какими командами, и что мы можем определить?

- Самые знаменитые DDoS-атаки

- Можно ли заказать ДДОС-атаку на конкурентов?

- Виды Ддос-атак

- Какие бывают DDoS-атаки

- DDoS-атака — как это происходит

- Виды DDoS-атак

- Что такое DDoS-атака?

- Почему DDoS-атаки опасны для всего интернета

- Заключение

- Онлайн курс Infrastructure as a code

- Выводы

Программы для ddos атак

Я решил сделать раздел с описанием программ для ддос вот с какой целью. Если вам это интересно, то наверняка вы будете искать в интернете подобные программы, как это делал я в свое время. Сразу предупреждаю, что сами эти программы и сайты, которые их распространяют, набиты вирусами и прочими вредоносами. Будьте очень внимательны и осторожны при поиске программ.

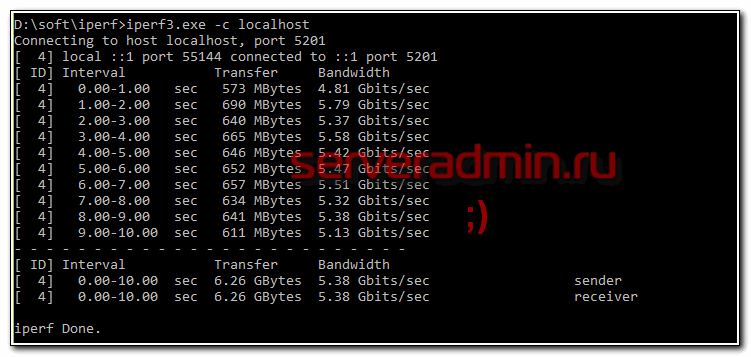

Подобные программы рекомендуется использовать, чтобы проверить, как ваш сайт будет работать под их натиском. Если вам будут организовывать ddos, то возможно начнут именно с таких простых средств. Так что имеет смысл после настройки защиты посмотреть, а как она реально работает.

Ddos программы делятся на 3 типа:

- Программы для проведения syn и udp флуда.

- Программные комплексы для создания своего ботнета.

- Stresser сервисы.

Программы для проведения syn и udp флуда

Из первых наиболее популярны:

- Server Flooder. Простая программа, которая может долбить запросами конкретный ip адрес и порт. Защита от такой программы очень простая — баним ip адрес при большом количестве запросов от него. Где скачать нормальный Server Flooder не знаю. В большинстве мест вместо него в архивах будут вирусы, так что аккуратнее.

- Loic. Программа старая. Умеет спамить http запросами, а так же флудить tcp и udp пакетами. Скачать loic можно на sourceforge.

- MummyDDOS. Такой же tcp флудер, как и первые два.

Программные комплексы для создания своего ботнета

В публичный доступ попадают какие-то старые поделки, которые потеряли актуальность из-за того, что их детектят все современные антивирусы. Использовать их можно только в каких-то академических целях на подконтрольных вам машинах. Реально собрать свой ботнет для проведения мощных ddos атак с помощью публичных бесплатных программ невозможно.

К таким ботнетам относятся Zemra Botnet, Dirt Jumper, Solar и т.д. Все это есть в свободном доступе. Можете для общего развития установить и посмотреть, как все это работает.

Stresser панели

Современные, удобные, функциональные инструменты для проведения ddos атак. К сожалению 🙁 Stresser — это некий сервис с web панелью, личным кабинетом. Вы оплачиваете услугу по доступу к ddos панели и можете использовать ее некоторое оплаченное время. Стоимость для простых атак невысокая. Буквально за 3-5 долларов в день вы можете два-три раза устраивать сайту достаточно мощный ддос на 3-5 минут каждый день. Иногда этого времени достаточно, чтобы хостер снял сайт с обслуживания.

В бэкенде у таких панелей обычный ботнет. Есть панели с тестовым доступом для проведения мощной ддос атаки полностью бесплатно. Да, она будет кратковременная, но все равно может навредить ресурсу. Работают такие панели вполне легально, предоставляя свой доступ якобы для тестирования надежности ресурсов. А то, что их используют для ddos атак, это уже их не касается.

DoS vs DDoS: в чём разница

Помимо DDoS, в арсенале злоумышленников есть и другой тип атак. Он называется DoS (Denial-of-Service, отказ в обслуживании). Первым известным случаем DoS считается атака канадского хакера в феврале 2000 года, когда он решил перегрузить веб-сервера Amazon и eBay.

Во время DoS-атаки идёт рассылка запросов с одного устройства, а не сети, и нацелена она конкретный домен или виртуальную машину. Он похож на DDoS, так как в обоих случаях целью является нарушение доступа к сети или интернет-ресурсу. Но у DoS есть свои особенности:

- Одиночный вектор атаки. Трафик идёт из одной подсети

- Заметность. Атака на сайт хорошо видна в системах мониторинга

- Простота отражения. DoS-атаки без труда блокируются брандмауэром или сетевым маршрутизатором.

Такой тип атак не считается опасным, но требует наличия ПО, способного вовремя распознавать и блокировать угрозу.

Для DDoS характерны другие отличительные черты:

- Многопоточность. Наличие множества каналов отправки запросов упрощает задачу блокирования атакуемого ресурса, так как быстро отфильтровать все атакующие IP-адреса нереально

- Незаметность. Атака хорошо маскируется под естественный трафик, постепенно забивая ресурс «мусороными» запросами, поэтому отследить её начало непросто

- Сложность отражения. Трудность определения времени начала атаки мешает фильтрации атакующих IP-адресов

Как вы понимаете, распределённый отказ от обслуживания работает «эффективнее», поэтому злоумышленники предпочитают этот метод. Тем более что отследить эту атаку и добраться до источника крайне трудно, потому что у неё нет центра.

Типы атак

Определенную сложность в определении типа воздействия и методики защиты оказывает различие в вариантах кибератак. Существует более десятка способов навредить работоспособности сервера, и каждый из них требует отдельного механизма противодействия. Например, популярны флуды по протоколу UDP, а также запросы доступности сайта и блокирование DNS-хоста.

Переполнение канала

На сервер отправляется поток эхо-запросов с задачей полностью «забить» аппаратные ресурсы ПК (физической или виртуальной машины). Все провайдеры выделяют пользователям лимитированные каналы связи, поэтому достаточно заполнить их ложным трафиком, который лишит возможности открыть сайт при обычном запросе.

DNS-флуд

Целью атаки становится DNS-сервер, который привязан к «жертве». Владелец сайта в этом случае не получает никаких сообщений от провайдера хостинга. Единственный вариант вовремя «увидеть» проблему заключается в подключении сторонних систем типа Яндекс.Вебмастера, которые по кругу проверяют доступность домена, скорость соединения и пр.

PING-флуд

Воздействие на хост сопровождается многочисленными запросами без ожидания ответа от сервера. В результате веб-ресурс начинает терять настоящие пакеты данных, падает скорость открытия страниц вплоть до полной недоступности. Пользователи будут видеть попытки открытия, но результата в виде страницы не дождутся.

UDP-флуд

По аналогии с предыдущим вариантом, на сервер «жертвы» отправляется большой объем пакетов в формате дейтаграмм. Серверу приходится реагировать на каждый, чтобы отправить ответ в виде ICMP-пакета, означающего, что «адресат недоступен». В итоге все мощности виртуальной машины будут заняты пустыми задачами.

Переполнение буфера

Популярный способ DoS-атаки. Хакер стремится вызвать ошибки в программах, установленных на атакуемом сервере. Например, при помощи переполнения буфера памяти, выделенного для работы приложения. Такие попытки легко блокируются, но только при условии применения специальных программ или маршрутизаторов с функцией защиты.

Почему эти методы зачастую неэффективны

Эти способы помогут остановить некоторые простые типы DDoS-атак. При этом все они рассчитаны на отражение нападения на серверы и никак не избавят вас от ботов на сайте. А ведь они тоже могут доставить большие проблемы.

Например, если у вас ограниченное количество товаров, злоумышленник может запустить ботов, которые добавят весь товар в свои корзины, и реальные пользователи не смогут ничего купить.

Кроме того, даже если вам удастся отразить атаку, вы потратите время на решение проблемы. А это значит, что какой-то период сервисы будут недоступными.

Чтобы не приходилось панически принимать экстренные меры, лучше сразу купить хостинг со встроенной защитой от DDoS-атак или подключить платную защиту от DDoS-атак к своему серверу.

Что такое современная ddos атака

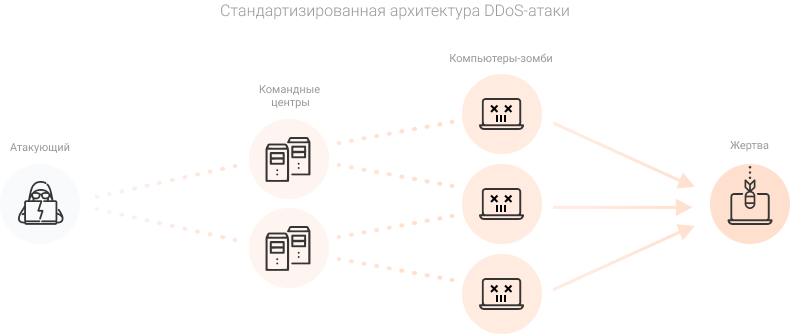

DDoS расшифровывается как Distributed Denial of Service — атака на информационную систему с целью довести ее до такого состояния, когда она не сможет обслуживать запросы клиентов, для которых она работает. Ддос атака может проводиться как на отдельный сайт, так и на сервер или сеть, обслуживающую масштабную информационную систему (например, ЦОД).

В чем же сущность ddos атаки? По своей сути это распределенная DoS (Denial of Service) атака. Отличие DoS от DDoS как раз в том, что DoS это просто одиночная атака, а DDoS это масштабная атака, состоящая из множества дос атак, выполняемых из разных мест.

Виды ддос атак

Для проведения ддос атак чаще всего используют ботнет. От размера ботнета зависит мощность атаки. Из определения понятно, что ddos — это когда много запросов направляют на какую-нибудь цель. А вот цели и типы запросов могут быть принципиально разные. Рассмотрю основные варианты ddos атак, которые встречаются в современном интернете. Их можно разделить на 2 основных типа:

- Атака на уровне L7, то есть на седьмом уровне модели OSI. Нагрузка на приложение. Обычно это HTTP Flood, но не обзательно. Атака может быть и на открытую в мир MySQL или другую базу, почтовый сервер или даже SSH. Данная атака направлена на то, чтобы как можно меньшим трафиком напрягать наиболее тяжелое и уязвимое место сервиса. Обычно вредоносные запросы маскируются под легитимные, что осложняет отражение.

- Уровень L3 L4, то есть сетевой и транспортный уровни модели OSI. Чаще всего это SYN или UDP flood. С помощью ддос атак этого типа стараются загрузить все каналы связи, чтобы таким образом помешать работе сервиса. Как правило, вредоносный трафик легко отличим от легитимного, но его так много, что фильтрация просто не справляется. Все входящие каналы забиваются флудом.

Рассмотрим подробнее конкретные цели для описанных выше атак. Начнем с L7 атак. В качестве цели могут использоваться следующие объекты:

- Какая-то тяжелая страница на сайте. Атакующий простым просмотром сайта с помощью DevTools определяет наиболее тяжелые страницы. Чаще всего это поиск, большие каталоги товаров или заполняемые формы. Определив узкое место, туда направляется шквал запросов, чтобы положить сайт. Для эффективности, можно нагружать сразу все, что показалось тяжелым. С таким подходом можно и десятью запросами в секунду уронить неподготовленный сайт.

- Загрузка файлов с сайта. Если вы размещаете более ли менее крупные файлы непосредственно на веб сервере, то через них его будет очень легко положить, если не настроить ограничения на скачивание. Обычными параллельными загрузками можно так нагрузить сервер, что сайт перестанет отвечать.

- Атака на публичный API. Сейчас это очень популярный инструмент из-за его простоты и легкости использования. Защищать его сложно, поэтому он часто может быть целью ddos атак.

- Любые другие приложения, которые доступны из инетрнета. Часто это почтовые программы, ssh сервер, серверы баз данных. Все эти службы можно нагрузить, если они смотрят напрямую в интернет.

С уровня L3, L4 обычно делают следующие ддос атаки:

- UDP-flood. Это вообще классика. С подобными атаками сталкивались практчески все, кто держит открытыми dns и ntp сервисы. В них постоянно находят уязвимости, позволяющие использовать эти службы для ddos атак на сервера. Злоумышленники сканируют интернет, находят неправильно настроенные или уязвимые сервера, отправляют туда запросы, подделывая адрес источника. В ответ эти серверы шлют несколько запросов по поддельным адресам. Таким способом злоумышленники в несколько раз усиливают свои атаки.

- SYN-flood. Тоже старый вид атак типа отказ от обслуживания. Злоумышленник отправляет большое количество SYN запросов на установку соединения. В общем случае, с помощью syn запросов забивают всю очередь на подключения. В итоге легитимные трафик перестает ходить, сервис не отвечает клиентам.

На основе описания основных типов ddos атак рассмотрим простые и очевидные способы противодействия.

Объекты и методы атак

Объектами DDoS-атак становятся подключенные к Интернету устройства: сетевое оборудование, физические и виртуальные серверы, различные интернет-сервисы, веб-сайты и веб-приложения, инфраструктура Интернета вещей.

Большинство атак развиваются в следующей последовательности:

- 1) сбор данных о жертве и их анализ с целью выявления явных и потенциальных уязвимостей, выбор метода атаки;

- 2) подготовка к атаке путем создания сети ботов (ботнета) посредством развертывания вредоносного кода на компьютерах и подключенных к Интернету устройствах, управление которыми удалось перехватить;

- 3) генерация потока вредоносных запросов с множества устройств, находящихся под управлением злоумышленника;

- 4) анализ результативности атаки: если целей атаки добиться не удалось, злоумышленник может провести более тщательный анализ данных и выполнить повторный поиск методов атаки (переход к п.1).

В некоторых видах атак с т.н. “амплификацией” эффект усиления может быть настолько сильным, что атака вполне успешно проводится без создания ботнета, с использованием одного или нескольких компьютеров. Усиливающий эффект достигается за счет того, что атакующий отправляет запросы, подменяя свой IP-адрес, на адрес жертвы, а размер ответа, который получит жертва, может быть в разы, а то и в десятки раз больше, чем исходный запрос.

Отдельно следует упомянуть об «умных» DDoS-атаках: они выбирают в качестве конкретной цели наиболее ресурсоемкие функции веб-приложений и создают на них чрезмерную нагрузку, вызывая таким образом отказ этих приложений в обслуживании (исчерпание каналов при этом, как правило, не наблюдается). Эффект от такого воздействия может быть очень сильным, даже если атака проводилась с одного компьютера без использования ботнета (DoS-атака).

Какими командами, и что мы можем определить?

Для начала можно посмотреть число запущенных процессов Apache. Если их более 20-30 то явно уже что-то не так.

Смотрим число процессов Apache в Debian:

ps aux | grep apache | wc -l

Смотрим число процессов Apache в CentOS:

ps aux | grep httpd | wc -l

Данной командой мы можем посмотреть количество соединений с сервером:

cat /proc/net/ip_conntrack | wc -l

Так же показателем того, что на сервер идет DDos может служить числе коннектов на 80 или 443 порт. Вот команды способные показать это число:

netstat -na | grep :80 | wc -l

netstat -na | grep :443 | wc -l

Существует еще такая разновидность DDod, как SYN. Ниже приведена команда позволяющая определить число SYN запросов на те же 80 и 443 порты:

netstat -na | grep :80 | grep SYN | sort -u | more

netstat -na | grep :443 | grep SYN | sort -u | more

А эта команда показывает количество SYN запросов:

netstat -n -t | grep SYN_RECV | wc -l

Следующая команда позволит понять нам, на какой домен идет больше всего запросов:

tcpdump -npi eth0 port domain

Теперь посмотрим какое количество запросов приходит с каждого IP. Эта команда показывает по всем портам:

netstat -ntu | awk '{print $5}'| cut -d: -f1 | sort | uniq -c | sort -nr | more

аналогичные команды:

netstat -anp |grep 'tcp\|udp' | awk '{print $5}' | cut -d: -f1 | sort | uniq -c | sort -n

netstat -antu | awk '$5 ~ /:/{split($5, a, ":"); ips]++} END {for (ip in ips) print ips, ip | "sort -k1 -nr"}'

Эта команда показывает количество запросов только по 80 порту:

netstat -ntu | grep ":80\ " | awk '{print $5}'| cut -d: -f1 | sort | uniq -c | sort -nr | more

Эта команда показывает все запросы на 80 порт, не считая их, т.е. «упрощенный» но «наиболее полный» вариант вывода:

netstat -na | grep :80 | sort | uniq -c | sort -nr | more

Вычислив наиболее активный IP можно так же посмотреть на какие порты идут с него запросы. Тут для примера подставлен IP 127.0.0.1:

netstat -na | grep 127.0.0.1

Кстати, если у вас не настроен server-status на Apache, то статус этого сервера можно посмотреть в CLI:

apachectl status

Самые знаменитые DDoS-атаки

Среди огромного числа DDoS-атак можно выделить несколько наиболее значимых, удостоившихся попадания на первые полосы в СМИ:

- В 2002 году группа хакеров предприняла первую масштабную попытку вывести из строя корневые DNS-серверы. Их целью было прекратить работу всего Интернета, используя бот-сеть для отправки ложного трафика. Злоумышленникам удалось на некоторое время задудосить 7 из 13 корневых серверов. Повторная попытка вывести из строя Всемирную сеть состоялась в 2012 году, но не увенчалась большим успехом.

- В феврале 2000-го произошла одна из первых знаменитых ДДоС-атак. 16-летний хакер, называвший себя Mafiaboy, использовал широко распространенную в то время уязвимость программного обеспечения «Y2K-совместимость», а также софт Sinkhole для флуда. Атака продлилась около 7 дней, в течение которых молодой преступник смог «положить» такие гигантские ресурсы, как Amazon, eBay, CNN. Всего было взломано порядка 50 сетей. Через 2 месяца сотрудники ФБР нашли Mafiaboy и арестовали его — хакер открыто хвастался своим успехом в Сети.

- Компания Go Daddy, входящая в число крупнейших хостинг-провайдеров мира, пострадала от DDoS-атаки в ноябре 2012 года. Временно недоступным оказался не только сайт фирмы, но и еще 33 миллиона доменов, зарегистрированных через него.

- В апреле 2007-го в Эстонии прошла ДДоС-атака на почве политических протестов. На улицах страны происходили массовые стычки между русскими и эстонцами, причиной которых стал перенос советских памятников Второй мировой войны. Через 2 дня после начала протеста группа хакеров задудосила важнейшие правительственные, новостные и банковские сайты страны. Помимо всего, злоумышленники разместили на захваченных ресурсах фальшивые извинения от имени эстонских политиков. Длительность атаки составила 3 недели.

- Хакеры, называвшие себя Cyber fighters, организовали в 2012-2013 годах DDoS-операцию Ababil. Атака стала ответом на антиисламское видео, снятое пастором Терри Джонсом, и была направлена на крупные финансовые институты Америки. Из-за дудоса временно нарушилась работа сайтов организаций U.S. Bancorp, Bank of America, PNC Financial Services, SunTrust Bank и других. Cyber fighters продолжали атаки до тех пор, пока скандальное видео не было удалено с YouTube его автором. Через некоторое время DDoS повторился (но уже в меньших масштабах) из-за размещенных на Ютубе копий.

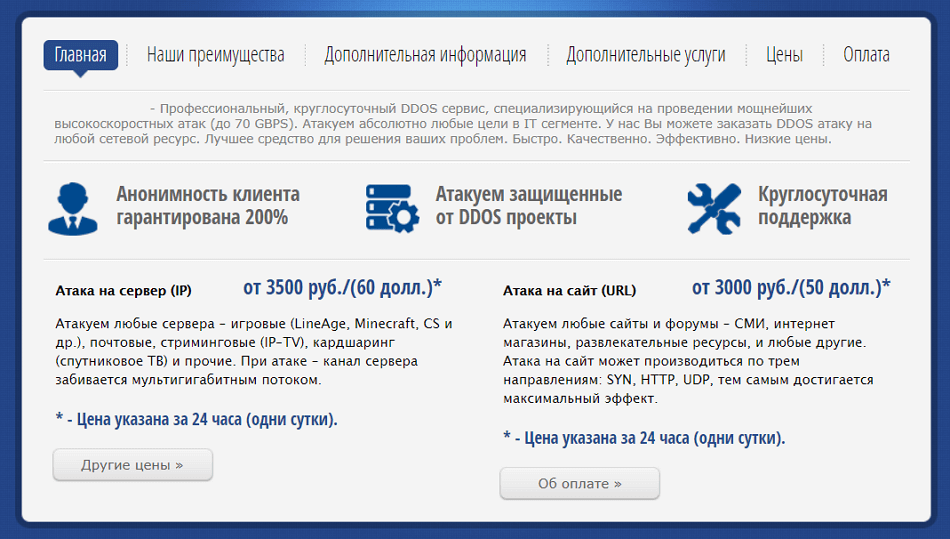

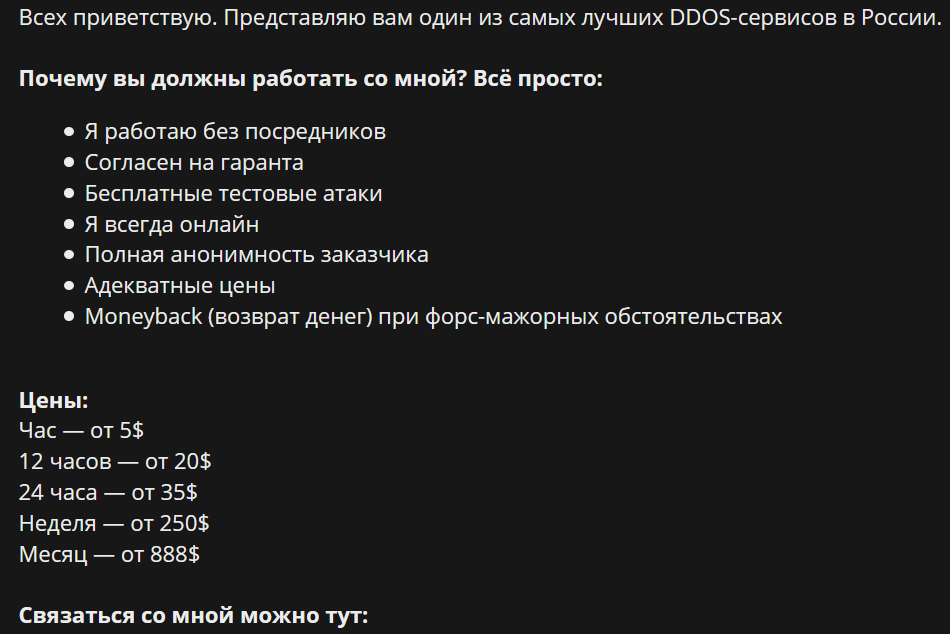

Можно ли заказать ДДОС-атаку на конкурентов?

Конечно! Найти сервисы по организации этого процесса совсем несложно, но важно помнить, что это незаконно и в качестве наказания может использоваться уголовная ответственность. Цены разные: кто-то за поддержание сайта в нерабочем состоянии хочет 3 тысячи рублей, а кто-то и все 30 тысяч

Все зависит от степени защищенности ресурса

Цены разные: кто-то за поддержание сайта в нерабочем состоянии хочет 3 тысячи рублей, а кто-то и все 30 тысяч. Все зависит от степени защищенности ресурса.

Конечно, все сайты по предоставлению таких услуг выглядят сомнительно и есть большая вероятность нарваться на обычных мошенников.

Также такие услуги можно найти на специализированных форумах. Цены не сильно разнятся с сайтами выше.

Так что любой ваш конкурент может поступить, как ChronoPay с Аэрофлотом, не так уж это и дорого. И надо уметь защищаться.

Виды Ддос-атак

Даже у Ддос-атак есть собственная классификация. Вот как она выглядит:

-

Массовое направление на сервер некорректных инструкций, выполнение которых приводит к аварийному завершению работы.

-

Массовое направление пользовательских данных на сервер, что приводит к их бесконечной обработке и повышению нагрузки на сам сервер.

-

Массовое направление неправильных инструкций к серверу, что также увеличивает его нагрузку.

-

Массовая атака ложными адресами, что приводит к «забиванию» каналов связи.

Обобщив, можно сказать, что Ddos-атака — это «массовость» каких-либо действий, которые могут сделать так, что сервер перестанет работать.

Какие бывают DDoS-атаки

DDoS-атака (Distributed Denial of Service) — одна из самых распространённых киберугроз. Её цель дословно — «отказ в обслуживании».

Такие атаки нарушают работу серверов, сайтов и веб-сервисов посредством избыточного потока запросов. Не рассчитанные на высокие нагрузки ресурсы перестают работать, в результате чего они становятся недоступными для всех пользователей. Также в рамках DDoS-атак используются уязвимости на уровне сетевых протоколов и непосредственно приложений.

Термин “distributed” (от англ. ‘распределённый’) применительно к данному виду атак предполагает, что в качестве их источника злоумышленниками скрытно используются целые сети заражённых устройств — ботнеты. Зачастую владельцы не подозревают, что с их устройств и IP-адресов осуществляются атаки. Особенно подходят для таких целей IoT-девайсы, количество которых непрерывно растёт, а защищённость остаётся на низком уровне.

Несмотря на то что почти половина всех DDoS-атак имеет смешанный характер, выделяют три основные категории.

Volumetric-атаки

Объёмные атаки или флуд. Это самый распространённый тип. Злоумышленники посылают большое количество запросов на сервер, а образовавшийся трафик перекрывает всю пропускную способность сети.

Объём атаки может доходить до нескольких терабит в секунду. В результате неподготовленная инфраструктура не выдерживает и перестаёт отвечать на запросы.

К Volumetric-атакам относятся:

-

DNS Amplification

К публичному DNS-серверу от имени жертвы (в запросах прописывается IP-адрес атакуемого сервера) идут многочисленные запросы, требующие объёмных ответов, которые, в свою очередь, перенаправляются на сервер жертвы.

-

DNS Flood

Отправка запросов DNS-серверу с многочисленных IP-адресов. Среди полученных сервером пакетов весьма тяжело обнаружить вредоносные.

-

ICMP Flood

ICMP-пакеты не требуют подтверждения о получении, поэтому их крайне трудно отделить от вредоносного трафика.

-

SYN Flood

Отправка избыточного количества запросов на открытие новых сессий с целью исчерпать память таблицы соединений.

Protocol-атаки

Разновидность атак, в которых используются уязвимости сетевых протоколов, таких как TCP, UDP, ICMP (3-й и 4-й уровни модели OSI). В данном случае стоит задача перегрузить сетевые мощности не столько гигантским объёмом трафика, сколько точечными действиями, использующими несовершенства сети.

Пример Protocol-атаки:

POD (Ping of Death)

Пинг сервера с помощью ICMP-пакетов, в которых содержимое искажено или объём которых превышает максимально допустимый.

Application-атаки

Это атаки на уровне приложения (7-й уровень модели OSI). Они направлены на веб-серверы и приложения, например CMS сайта. Главная цель — вывести веб-ресурс из строя. В частности, это может быть чрезмерная нагрузка на CPU или RAM.

Цель может быть достигнута с помощью внешнего HTTP-запроса — в ответ на него система начинает исполнение такого числа внутренних запросов, на которое просто не рассчитана.

К атакам на уровне приложений относятся:

-

Slowloris

Бот открывает множество сессий на сервере, не отвечая на них и провоцируя тайм-аут. В результате такие поддельные сессии забирают на себя ресурсы сервера и приводят к его недоступности.

-

HTTP Flood

Избыточное количество GET- и POST-запросов к серверу для получения самых «тяжёлых» элементов сайта.

DDoS-атака — как это происходит

DDoS (Distributed Denial of Service attack) – это атака на заданный компьютер, который вследствие такого воздействия перестает отвечать на запросы других пользователей сети. Создается слишком большое количество запросов, обработать которые компьютер не в состоянии. Что приводит к образованию длинной очереди, запросы из которой перестают обрабатываться.

Одному хакеру невозможно организовать такую атаку. В распоряжении злоумышленников должна быть сеть компьютеров. Иногда подобные атаки выполняются с миллионов устройств. Это личные компьютеры и другие устройства (видеокамеры, роутеры и т.п.), зараженные троянскими программами. Такой вирус можно получить при получении почты, посещении зараженных сайтов, а также устанавливая нелицензионное ПО. Пользователи могут не знать о наличии заражения, либо не избавляться от него, не предполагая серьезности последствий.

Сеть зараженных вирусом компьютеров носит название – ботнет. Его функционирование требует наличия координирующего сервера. Именно с него поступают команды на устройства зараженной сети.

DDoS атака приводит к значительным материальным потерям и наносят непоправимый удар по репутации. Сайт может быть отключен дата-центром сервера, снизится клиентопоток. Защита от DDoS-атак необходима в любом случае для проектов, которые не хотят растерять свои данные.

Виды DDoS-атак

DDoS прикладного уровня (Application layer DDoS)

Атака прикладного (или 7-го) уровня заключается в отправке огромного количества запросов, требующих большой вычислительной мощности. В этот класс также входят атаки HTTP-флуд и DNS-флуд.

HTTP-флуд

HTTP-флуд обычно осуществляется против конкретной цели, как следствие, такую атаку довольно трудно предотвратить. В ней не используются вредоносные пакеты, она больше полагается на бот-сеть.

DNS-флуд

В этом виде атак целью является DNS-сервер жертвы. Если DNS-сервер будет недоступен, вы не сможете найти соответствующий сервер. DNS-флуд — это симметричная атака, запущенная множественными зомби, находящимися в бот-сети и относящаяся к классу атак UDP. Эта атака упрощает спуфинг.

DDoS сетевого уровня (Network layer DDoS)

Это очень масштабные атаки, измеряемые в гигабитах в секунду (Гбит/с) или в пакетах в секунду (PPS). В худших случаях такие атаки могут достигать от 20 до 200 Гбит/с. Такой тип DDoS-атак делится на SYN-флуд и UDP-флуд.

SYN-флуд

Создает поток запросов на подключение к серверу, при котором становится невозможным ответить на эти запросы. Целью здесь является каждый порт сервера, который «наводняется» (от английского слова flood) SYN-пакетами, за счет этого на сервере переполняется очередь на подключения. При этом пакеты SYN-ACK игнорируются, благодаря чему появляются так называемые полуоткрытые соединения, ожидающие подтверждения от клиента.

UDP-флуд

Сервер «наводняется» UDP-запросами на каждый порт. В этом случае сервер отвечает пакетами «адресат недоступен», в итоге атакуемая система окажется перегруженной и не сможет отвечать.

Что такое DDoS-атака?

Хакеры в последние годы оценили возможности Интернета для проворачивания своих не вполне законных и полностью беззаконных действий. Сегодня уже невозможно встретить хакера-кустаря, ломающего систему «тет-а-тет»: это и опасно для него, да и не очень интересно. Зачем это делать, если можно заставить выполнять взлом одних программ другими? Одним из таких технологий является DdoS атака, которую не следует путать с операционной системой MS-DOS.

В такие моменты, создаются определённые условия, при которых пользователи различных сайтов, как правило, принадлежащих госструктурам, банкам и т. д., являются временно не доступными. То есть пользователи подвергшемуся такому нападению сайта, не могут получить к нему доступ или же этот доступ затруднён.

Отказ подвергнутому нападению системы осуществляется с целью овладению «вражеской» системой. Но чаще ddos атаки это временная мера экономического давления. То есть вынужденный простой атакованного ресурса ударит по карману его владельцев и сделает его временно недоступным.

Иногда к фактической ddos атаке, приводят непреднамеренные действия самих пользователей. К таким действиям, можно отнести размещение на ресурсе с большой посещаемостью, Вашей рекламной информации, в которой проставлена ссылка, ведущая на Ваш сайт. В результате этого за короткий промежуток времени осуществляется большой переход на Ваш веб сайт а большой наплыв пользователей, как раз и может привести к превышению предельно допустимой нагрузки на сервер. И, как следствие к полному или частичному отказу обслуживании части из них.

Почему DDoS-атаки опасны для всего интернета

Когда у тебя есть мощное кибероружие, которое способно вывести из строя сайт или компьютерную сеть, то это угроза не отдельной стране, это угроза всему интернету.

Если мы представим, что сейчас есть ботнет, о котором никто не знает и он только растёт и становится мощнее, то он сможет вывести из строя большинство сайтов в принципе. Например, он сможет «заддосить» процессинг банка, и тогда все подключённые к нему точки обслуживания и карты перестанут работать. Сейчас большая часть слушателей совершает все транзакции с карты. Просто представьте, что из-за DDoS-атак всё это перестанет работать.

Заключение

Я рассмотрел наиболее простые способы для защиты web сервера от не менее простых ddos атак, которые больше похожи на баловство. Серьезная атака, которая просто зальет весь входящий канал сервера, даже не заметит наших защит. Но тем не менее, мне приходилось убеждаться в эффективности этих способов в отражении некоторых атак.

Существует до сих пор огромное количество веб серверов, которые вообще никак не защищены даже от утилиты ab 🙂 Я знаю о чем говорю, так как мне попадаются в работу такие серверы. И есть так же много всяких ботов и простых программ, которые можно найти на просторах интернета и побаловаться, заваливая сайты, которые не готовы к нагрузкам вообще.

Есть еще один способ, такой же простой, как я описал, и эффективный от ботов, которые не понимают редиректов и кукисов. Не стал его описывать, так как не на чем проверить, да и просто устал писать статью, она получилась очень большая. Писал и редактировал ее долго, собирая скрипты и настройки по разным серверам и вспоминая, что я когда-то делал. Потом проверял все это отдельно.

Суть защиты в том, что с помощью nginx выдаем пользователю определенную cookies, а потом редиректим на запрашиваемую страницу. Если бот не понимает кукисов или редиректов, то он отваливается. Нормальные пользователи ничего не замечают. Возможно позже я отдельно расскажу про этот способ и дополню статью. А пока все. Буду рад замечаниям по существу в статьях.

Онлайн курс Infrastructure as a code

Если у вас есть желание научиться автоматизировать свою работу, избавить себя и команду от рутины, рекомендую пройти онлайн курс Infrastructure as a code. в OTUS. Обучение длится 4 месяца.

Что даст вам этот курс:

- Познакомитесь с Terraform.

- Изучите систему управления конфигурацией Ansible.

- Познакомитесь с другими системами управления конфигурацией — Chef, Puppet, SaltStack.

- Узнаете, чем отличается изменяемая инфраструктура от неизменяемой, а также научитесь выбирать и управлять ей.

- В заключительном модуле изучите инструменты CI/CD: это GitLab и Jenkins

Смотрите подробнее программу по .

Выводы

Защита от DDoS — сложная, комплексная работа, это настоящая проверка на профессионализм не только специалистов вашего провайдера сервиса anti-DDoS, но и ваших собственных ИТ-сотрудников — системных администраторов, программистов и, конечно же, специалистов по информационной безопасности.

Подключая сервис anti-DDoS, важно помнить, что он должен быть гармонично вписан в ваши процессы управления информационной безопасностью, в противном случае он не будет эффективно работать. И, конечно же, нужно понимать, что мир, бизнес и ИТ не стоят на месте: в имеющиеся системы нередко вносятся различные модификации, появляются новые модули

Изменения происходят и на уровне бизнес-логики систем. Наконец, злоумышленники придумывают новые способы атак. Поэтому необходимо проверять и тестировать и ваши ресурсы, и сервисы защиты, а также адаптировать их к изменениям, происходящие в ландшафте ИТ и ИБ, — для этого потребуются усилия как владельца интернет-ресурсов, так и его провайдера защиты

И, конечно же, нужно понимать, что мир, бизнес и ИТ не стоят на месте: в имеющиеся системы нередко вносятся различные модификации, появляются новые модули. Изменения происходят и на уровне бизнес-логики систем. Наконец, злоумышленники придумывают новые способы атак. Поэтому необходимо проверять и тестировать и ваши ресурсы, и сервисы защиты, а также адаптировать их к изменениям, происходящие в ландшафте ИТ и ИБ, — для этого потребуются усилия как владельца интернет-ресурсов, так и его провайдера защиты.