Чем отличается dos от ddos?

Содержание:

- Атаки на уровне приложений

- Список мер, если вы подверглись DDoS-атаке

- Debian: борьба с DDoS

- FreeBSD: борьба с DDoS

- Универсальные советы

- Рекомендации по выбору поставщика услуг защиты от DDoS

- Меры защиты

- Подробнее о DDoS-атаках

- Что такое современная ddos атака

- Что такое амплификация (amplification)

- Timeweb против DDoS-атак

- Как работает DDoS-атака

- Классификация средств DDoS-защиты

- Категории DDoS-атак и их опасность

Атаки на уровне приложений

Атаки на уровне приложений особенно разрушительны и трудны для выявления, так как могут имитировать легитимный трафик. Они предназначены для перегрузки элементов инфраструктуры сервера приложений и выведении их из строя. На этом уровне киберпреступники используют ресурсозатратные вызовы и взаимосвязи приложений, провоцируя систему атаковать себя же.

Взлом BGP (Border Gateway Protocol) нацелен на протокол шлюза, используемый для стандартизации данных маршрутизации и обмена информацией, связан с изменением IP-маршрутов. Эта атака направлена на маршрутизацию интернет-трафика в непредусмотренный пункт назначения.

Атака Slowloris (сессионная атака) нацелена на запросы HTTP-соединения, чтобы поддерживать как можно больше одновременных соединений. Киберпреступники открывают множество соединений и держат каждое из них открытым как можно дольше — до момента таймаута. В результате замедляется работа серверов и игнорируются запросы реальных пользователей.

Медленная POST-атака основана на отправке правильно заданных заголовков HTTP POST на сервер, но тело заголовка передается с очень низкой скоростью, обрывая связь на одном из моментов и начиная новое соединение. Поскольку заголовок сообщения правильный, сервер отвечает на запрос. В результате сервер открывает множество таких соединений, расходуя ресурсы.

Атака медленного чтения по принципу напоминает медленную POST-атаку, но в обратном направлении. Разница в том, что в случае POST-атаки медленно отправляется тело сообщения, а в случае атаки медленного чтения — HTTP-запросы намеренно принимаются и читаются с очень низкой скоростью. Сервер должен держать такие запросы открытыми — это увеличивает нагрузку.

Low and slow атака основана на небольшом потоке очень медленного трафика. Этим методом киберпреступники постепенно перегружают серверы, в результате чего запросы реальных пользователей на подключение отклоняются. Для таких атак необходима небольшая полоса пропускания и их трудно предотвратить, так как генерируется трафик аналогичный трафику реальных пользователей.

POST-атака с большой полезной нагрузкой основана на использовании расширяемого языка разметки XML. Сервер получает измененные киберпреступниками данные в кодировке XML. Фактический размер таких данных в разы больше, поэтому когда они попадают на сервер, его память значительно заполняется.

Имитация просмотра страниц. Этот тип DDoS-атак имитирует паттерны поведения реальных пользователей на страницах приложения, что приводит к резкому увеличению количества посетителей и усложняет возможность отсеивать легитимный трафик от трафика ботнета.

Список мер, если вы подверглись DDoS-атаке

Обратитесь к техническим специалистам. С помощью технических специалистов определите, какие ресурсы подверглись атаке.

Установите приоритеты важности приложений, для того, чтобы сохранить наиболее приоритетные. В условиях интенсивной DDoS-атаки и ограниченных ресурсов необходимо сосредоточиться на приложениях, обеспечивающих основные источники прибыли.. Защитите удаленных пользователей

Обеспечьте работу вашего бизнеса: занесите в белый список IP-адреса доверенных удаленных пользователей, которым необходим доступ, и сделайте этот список основным. Распространите это список в сети и отправьте его поставщикам услуг доступа.

Защитите удаленных пользователей. Обеспечьте работу вашего бизнеса: занесите в белый список IP-адреса доверенных удаленных пользователей, которым необходим доступ, и сделайте этот список основным. Распространите это список в сети и отправьте его поставщикам услуг доступа.

Определите класс атаки. C каким типом атаки вы столкнулись: Объемная? Маломощная и медленная? Ваш поставщик услуг сообщит вам, является ли атака исключительно объемной.

Оцените варианты борьбы с адресами источников атак. В случае сложных атак ваш поставщик услуг не сможет преодолеть/определить количество источников. Заблокируйте небольшие списки атакующих IP-адресов в вашем межсетевом экране. Более крупные атаки можно блокировать на основе данных о геопозиционировании.

Заблокируйте атаки на уровне приложения. Определите вредоносный трафик и проверьте, создается ли он известным инструментом. Определенные атаки на уровне приложения можно блокировать для каждого конкретного случая с помощью контрмер, которые могут быть предоставлены имеющимися у вас решениями.

Усильте свой периметр защиты. Возможно, вы столкнулись с ассиметричной атакой DDoS 7 уровня. Сосредоточьтесь на защите на уровне приложений: используйте системы логинов, систему распознавания людей или технологию Real Browser Enforcement.

Ограничьте сетевые ресурсы. Если предыдущие меры не помогли, то необходимо ограничить ресурсы – таким образом будет ограничен «плохой» и «хороший» трафик.

Управляйте связями с общественностью. Если атака стала публичной, подготовьте официальное заявление и проинформируйте персонал. Если отраслевые политики предусматривают это, подтвердите факт атаки. Если нет, то сошлитесь на технические трудности и порекомендуйте персоналу перенаправлять все вопросы руководителю отдела по связям с общественностью.

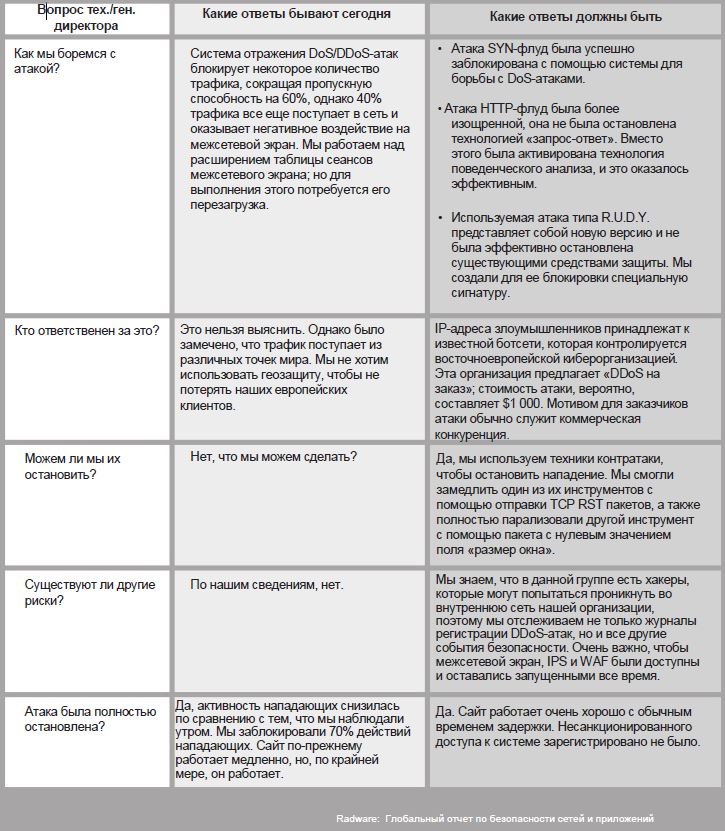

В таблице ниже приводится сравнение типичного понимания атаки и действий, которые предпринимаются в условиях ограниченности ресурсов, по сравнению с другой реакцией, основанной на более обширной базе знаний и более глубоком анализе.

Дополнительные материалы

Как защититься от DDoS-атаки?

Debian: борьба с DDoS

По умолчанию ОС Debian и другие ОС не в состоянии поддерживать огромное количество соединений создаваемое ботнетом. Необходимо внести изменения в настройки ядра, чтобы укрепить стек TCP/IP. Пример такой конфигурации:

net.ipv4.conf.all.accept_redirects = 0 net.ipv4.conf.eth0.accept_redirects = 0 net.ipv4.conf.default.accept_redirects = 0 net.core.rmem_max = 996777216 net.core.wmem_max = 996777216 net.ipv4.tcp_rmem = 4096 87380 4194304 net.ipv4.tcp_mem= 786432 1048576 996777216 net.ipv4.tcp_wmem = 4096 87380 4194304 net.ipv4.tcp_max_orphans = 2255360 net.core.netdev_max_backlog = 10000 net.ipv4.tcp_fin_timeout = 10 net.ipv4.tcp_keepalive_intvl = 15 net.ipv4.tcp_max_syn_backlog = 2048 net.ipv4.tcp_synack_retries = 1 kernel.msgmnb = 65536 kernel.msgmax = 65536 kernel.shmmax = 494967295 kernel.shmall = 268435456 net.core.somaxconn= 16096

Аккуратно меняем конфигурацию ядра и перезагружаем сервер…

FreeBSD: борьба с DDoS

Уменьшаем время ожидания ответного пакета на запрос SYN-ACK (защита от SYN-флуда):

# sysctl net.inet.tcp.msl=7500

Превращаем сервер в черную дыру. Так ядро не будет слать ответные пакеты при попытке подключиться к незанятым портам (снижает нагрузку на машину во время DDoS’а на случайные порты):

# sysctl net.inet.tcp.blackhole=2 # sysctl net.inet.udp.blackhole=1

Ограничиваем число ответов на ICMP-сообщения 50-ю в секунду (защита от ICMP-флуда):

# sysctl net.inet.icmp.icmplim=50

Увеличиваем максимальное количество подключений к серверу (защита от всех видов DDoS):

# sysctl kern.ipc.somaxconn=32768

Включаем DEVICE_POLLING — самостоятельный опрос сетевого драйвера ядром на высоких нагрузках (существенно снижает нагрузку на систему во время DDoS’а):

Пересобираем ядро с опцией «options DEVICE_POLLING»;

Активируем механизм поллинга: «sysctl kern.polling.enable=1»;

Добавляем запись «kern.polling.enable=1» в /etc/sysctl.conf.

-

FreeBSD для обслуживания 100-200 тысяч соединений

- Методы защиты от DDoS нападений — попробовать скрипт написать по tcpdump

-

ANTI DDOS. ЗАЩИТА ОТ DDOS

Универсальные советы

Чтобы не попасть в безвыходное положение во время обрушения DDoS-шторма на системы, необходимо тщательным образом подготовить их к такой ситуации:

- Все сервера, имеющие прямой доступ во внешнюю сеть, должны быть подготовлены к простому и быстрому удаленному ребуту (sshd спасет отца русской демократии). Большим плюсом будет наличие второго, административного, сетевого интерфейса, через который можно получить доступ к серверу в случае забитости основного канала.

- ПО, используемое на сервере, всегда должно находиться в актуальном состоянии. Все дырки — пропатчены, обновления установлены (простой, как сапог, совет, которому многие не следуют). Это оградит тебя от DoS-атак, эксплуатирующих баги в сервисах.

- Все слушающие сетевые сервисы, предназначенные для административного использования, должны быть спрятаны брандмауэром ото всех, кто не должен иметь к ним доступ. Тогда атакующий не сможет использовать их для проведения DoS-атаки или брутфорса.

- На подходах к серверу (ближайшем маршрутизаторе) должна быть установлена система анализа трафика (NetFlow в помощь), которая позволит своевременно узнать о начинающейся атаке и вовремя принять меры по ее предотвращению.

Рекомендации по выбору поставщика услуг защиты от DDoS

25 апреля 2017 г. компании Qrator Labs, Ngenix, Wallarm (Валарм) Онсек (Onsec) объявили о выпуске подробных рекомендаций по выбору поставщика услуг защиты сайтов от DDoS-атак и защиты от взломов, а также услуг обнаружения уязвимостей. Такой комплексный перечень критериев для выбора провайдера на российском рынке был создан впервые.

По мнению участников разработки методического документа, провайдер услуг безопасности должен удовлетворять целому комплексу критериев – как бизнес, так и технических. Данные требования, как правило, указываются в коммерческом предложении и стандартном договоре SLA, предлагаемом клиенту.

Среди основных бизнес-критериев можно отметить следующие:

Гарантии качества, или SLA (Service Level Agreement), где содержится описание гарантий доступности ресурса и материальной ответственности за их несоблюдение, в том числе во время атаки.

Суть договора с поставщиком – обеспечение доступности, отсутствие взломов сайта, что гарантирует защиту от любого типа угроз, даже самых новых.

Отсутствие тарификации трафика атак: если вредоносный трафик будет платным, то спрогнозировать бюджет на услугу будет практически невозможно.

Бесплатный тестовый период для типовых решений, чтобы до проведения оплаты клиент мог ознакомиться с качеством услуги.

Доступность техподдержки экспертного уровня в режиме 24/7 на языке компании-клиента, чтобы любые проблемы с услугой решались незамедлительно и в понятных заказчику терминах.

Отсутствие регуляторных рисков: поставщик должен соблюдать российское законодательство в отношении подключаемых клиентов либо выделять клиентам из зоны риска независимый ресурс.

Заказчику должен предоставляться online-доступ к статистике и аналитике в личном кабинете и регулярная отчетность, чтобы клиент имел возможность самостоятельно контролировать качество работы сервиса.

Из перечня технических критериев выбора защиты от DDoS необходимо выделить наличие у поставщика глобальной геораспределенной сети, услуги «защита DNS», построение инфраструктуры поставщика с использованием сетей иерархически не связанных интернет-провайдеров и обеспечение постоянной автоматической фильтрации трафика.

При поиске защиты от взлома (WEB Application Firewall, WAF) следует учесть наличие в решении активного и пассивного поиска уязвимостей, виртуального патчинга уязвимостей (возможность блокировки попыток эксплуатации уязвимости до момента, пока она фактически не исправлена) и защиты от брутфорс (brut force) атак – защиты от перебора паролей.

По мнению специалистов компании Qrator Labs, традиционные подходы, основанные на опыте предоставления телефонных услуг, в интернете не применимы, требуют существенной доработки. Сегодня под качеством интернет-сервисов подразумевают комбинацию базовых параметров соединения между источником и клиентом:

- ширина полосы пропускания,

- задержка между пакетами,

- показатель потери пакетов,

- джиттер (разброс времени прохождения пакетов).

Но этот подход не учитывает, что в силу распределённой природы сети, проблемы могут возникать ещё до установки соединения. Пример тому – Route Leaks, утечки маршрутов. По статистике Qrator Labs, в каждый момент времени около 1% маршрутов находятся в этом состоянии, за две недели эта проблема затрагивает около 5% префиксов. Эта проблема может усугубиться, если киберпреступники начнут эксплуатировать данный метод для похищения трафика и для организации DDoS. В этом случае отличить злой умысел от ошибок конфигурации и прочих результатов «человеческого фактора» будет настолько же сложно, как отыскать иголку в стогу сена.

Необходимо рассматривать качество на трёх уровнях:

- качество восприятия услуги пользователем здесь и сейчас;

- ожидания пользователя относительно качества услуги во время определённого периода времени (час, неделя, месяц);

- гарантия качества, построенная на уверенности пользователя, что предоставляемый сервис не окажет скрытого негативного влияния на него (компьютер не взломают, не заразят вирусом и т.д.).

Меры защиты

Со стороны хостинга

Для своевременного выявления DDoS-атак и принятия необходимых мер мы производим круглосуточный мониторинг серверов.

Используемые нами методы защиты направлены, в первую очередь, на обеспечение работоспособности оборудования и доступности ресурсов для большинства клиентов, и в случае если атака на конкретный ресурс угрожает стабильной работе одного или нескольких серверов, он может быть временно заблокирован.

В зависимости от цели, мощности и характера атаки применяются различные меры защиты.

Например, для отражения атаки на отдельный сайт может применяться установка «DDoS-кнопки» на атакуемый домен. Она позволяет при первом посещении сайта пользователем отображать сообщение об атаке; сам же сайт будет загружаться только после нажатия кнопки «ОК». Данная система успешно отражает большинство автоматизированных запросов.

Для отражения мощных атак мы используем специализированное оборудование от Arbor Networks, предназначенное для обнаружения и обработки сетевых угроз. Arbor позволяет фильтровать все входящие запросы к сайтам, размещенным на атакуемом сервере.

Во время работы системы защиты часть пользователей может наблюдать определенные проблемы с доступом к сайтам, а также сбои исходящих подключений с сервера (подключение к удаленным базам данным, получение данных со сторонних сайтов и пр.), однако, в целом эта мера позволяет обеспечить относительную стабильность сервера в период DDoS, а также определить цель атаки и установить защиту на конкретный ресурс.

Со стороны пользователя

Для защиты от DDoS непосредственно вашего сайта вы можете принять определенные меры самостоятельно.

Самым эффективным методом является установка на сайт системы защиты: информацию о решении от Timeweb см. в статье Защита от DDoS-атак. Подобные сервисы предлагаются и другими компаниями на рынке; более подробную информацию о них вы можете найти в сети Интернет.

Такие системы защиты, как правило, показывают хорошие результаты и позволяют вернуть сайт в работу в течение часа после установки защиты.

Вы можете самостоятельно проанализировать DDoS-атаку, изучив логи доступа к вашим сайтам. Для этого необходимо включить логи доступа в разделе «Логи» панели управления аккаунтом. После включения логи будут доступны в директории сайта (файл access_log).

В некоторых случаях можно дополнительно ограничить паролем доступ к директории, к которой осуществляются запросы. Наиболее эффективно это можно сделать через файловый менеджер панели управления аккаунтом (выбрать директорию -> меню «Файл» -> «Пароль на директорию»).

Подробнее о DDoS-атаках

DDoS расшифровывается с английского как «Distributed Denial Of Service Attack». Эта аббревиатура обозначает хакерскую атаку с большого числа компьютеров на сервер с доведением его до отказа. После такого «покушения» пользователи не смогут получить доступ к сайту. Дело в том, что на сервер посылаются многочисленные запросы, значительно снижающие его пропускную способность.

Цели у подобных атак бывают самые разные, в числе самых популярных – хищение конфиденциальных данных пользователей, шантаж, устранение конкурентов. Порой это делают просто для развлечения. Чаще всего подобному нападению подвергается банковский и IT-сектор, государственные ресурсы, образовательные платформы, онлайн-кинотеатры и так далее. К сведению, подобным образом можно воздействовать не только сайты, но и на конкретных пользователей.

Защита от DDoS + CDN в подарок при заказе VDS Timeweb

Обезопасьте свой проект и ускорьте его работу: при заказе любого тарифа вы получаете защиту от DDoS + CDN на 3 месяца бесплатно. Сообщите в поддержку промокод community3.

Заказать

Виды DDoS-атак

При нападении на сервер могут использоваться самые разные способы и инструменты. Выделяют множество типов DDoS-атак, вот лишь некоторые из них:

-

HTTP GET флуд – злоумышленники отправляют множество бессмысленных запросов в систему для переполнения канала передачи данных.

-

HTTP POST запрос – в тело запроса помещается большой объем данных, который в последующем будет долго обрабатываться на сервере.

-

POST-флуд – атакующий отправляет множество POST-запросов, которые переполняют систему. Возможности ответить на них нет, в результате чего сервер производит автоматическую остановку.

-

Поиск ошибок в программном коде – с помощью специальных программ, так называемых эксплоитов, хакер находит уязвимости кода, а также бэкдоры, и через них рушит сеть. Этот способ используется для разрушения сайтов коммерческих организаций.

-

Переполнение системы логами – злоумышленник отправляет чрезмерно объемные пакеты, то бишь мусор. Они заполняют все пространство жесткого диска, ресурс не загружается и спустя несколько минут дает сбой.

-

Атака на устройства связи VoIP или SIP – для такого нападения понадобится IP-адрес пользователя и специальное программное обеспечение.

-

SYN-флуд – этот метод подразумевает единовременный запуск кучи соединений типа TCP. Все они упакованы в SYN-пакеты, имеют несуществующий или недействительный обратный адрес.

-

Fraggle-атака или UDP-флуд – превышение времени ожидания ответа от сервера с помощью UDP-пакетов. Полоса пропускания перенасыщается, происходит отказ в обслуживании.

-

Smurf-атака (ICMP-флуд) – один из самых опасных типов нападения на сервер жертвы. Взломщик дает запрос поддельным ICMP-пакетом с подмененным mac-адресом. Все ответы при этом отправляются на ping-запрос атакующего.

Что такое современная ddos атака

DDoS расшифровывается как Distributed Denial of Service — атака на информационную систему с целью довести ее до такого состояния, когда она не сможет обслуживать запросы клиентов, для которых она работает. Ддос атака может проводиться как на отдельный сайт, так и на сервер или сеть, обслуживающую масштабную информационную систему (например, ЦОД).

В чем же сущность ddos атаки? По своей сути это распределенная DoS (Denial of Service) атака. Отличие DoS от DDoS как раз в том, что DoS это просто одиночная атака, а DDoS это масштабная атака, состоящая из множества дос атак, выполняемых из разных мест.

Виды ддос атак

Для проведения ддос атак чаще всего используют ботнет. От размера ботнета зависит мощность атаки. Из определения понятно, что ddos — это когда много запросов направляют на какую-нибудь цель. А вот цели и типы запросов могут быть принципиально разные. Рассмотрю основные варианты ddos атак, которые встречаются в современном интернете. Их можно разделить на 2 основных типа:

- Атака на уровне L7, то есть на седьмом уровне модели OSI. Нагрузка на приложение. Обычно это HTTP Flood, но не обзательно. Атака может быть и на открытую в мир MySQL или другую базу, почтовый сервер или даже SSH. Данная атака направлена на то, чтобы как можно меньшим трафиком напрягать наиболее тяжелое и уязвимое место сервиса. Обычно вредоносные запросы маскируются под легитимные, что осложняет отражение.

- Уровень L3 L4, то есть сетевой и транспортный уровни модели OSI. Чаще всего это SYN или UDP flood. С помощью ддос атак этого типа стараются загрузить все каналы связи, чтобы таким образом помешать работе сервиса. Как правило, вредоносный трафик легко отличим от легитимного, но его так много, что фильтрация просто не справляется. Все входящие каналы забиваются флудом.

Рассмотрим подробнее конкретные цели для описанных выше атак. Начнем с L7 атак. В качестве цели могут использоваться следующие объекты:

- Какая-то тяжелая страница на сайте. Атакующий простым просмотром сайта с помощью DevTools определяет наиболее тяжелые страницы. Чаще всего это поиск, большие каталоги товаров или заполняемые формы. Определив узкое место, туда направляется шквал запросов, чтобы положить сайт. Для эффективности, можно нагружать сразу все, что показалось тяжелым. С таким подходом можно и десятью запросами в секунду уронить неподготовленный сайт.

- Загрузка файлов с сайта. Если вы размещаете более ли менее крупные файлы непосредственно на веб сервере, то через них его будет очень легко положить, если не настроить ограничения на скачивание. Обычными параллельными загрузками можно так нагрузить сервер, что сайт перестанет отвечать.

- Атака на публичный API. Сейчас это очень популярный инструмент из-за его простоты и легкости использования. Защищать его сложно, поэтому он часто может быть целью ddos атак.

- Любые другие приложения, которые доступны из инетрнета. Часто это почтовые программы, ssh сервер, серверы баз данных. Все эти службы можно нагрузить, если они смотрят напрямую в интернет.

С уровня L3, L4 обычно делают следующие ддос атаки:

- UDP-flood. Это вообще классика. С подобными атаками сталкивались практчески все, кто держит открытыми dns и ntp сервисы. В них постоянно находят уязвимости, позволяющие использовать эти службы для ddos атак на сервера. Злоумышленники сканируют интернет, находят неправильно настроенные или уязвимые сервера, отправляют туда запросы, подделывая адрес источника. В ответ эти серверы шлют несколько запросов по поддельным адресам. Таким способом злоумышленники в несколько раз усиливают свои атаки.

- SYN-flood. Тоже старый вид атак типа отказ от обслуживания. Злоумышленник отправляет большое количество SYN запросов на установку соединения. В общем случае, с помощью syn запросов забивают всю очередь на подключения. В итоге легитимные трафик перестает ходить, сервис не отвечает клиентам.

На основе описания основных типов ddos атак рассмотрим простые и очевидные способы противодействия.

Что такое амплификация (amplification)

Амплификация (усиление) — это метод, используемый для усиления полосы пропускания DDoS-атаки. Путем подмены IP-адреса в запросе злоумышленник может повысить эффективность своей атаки в 70 раз. Коэффициент усиления может варьироваться в зависимости от типа сервера.

К примеру, команда monlist, часто используется для NTP DDoS-атак. Эта команда отправляет злоумышленнику сведения о последних 600 клиентах ntpd. То есть при небольшом запросе от зараженного компьютера, обратно отправляется большой поток UDP. Такая атака приобретает просто гигантские масштабы при использовании ботнета.

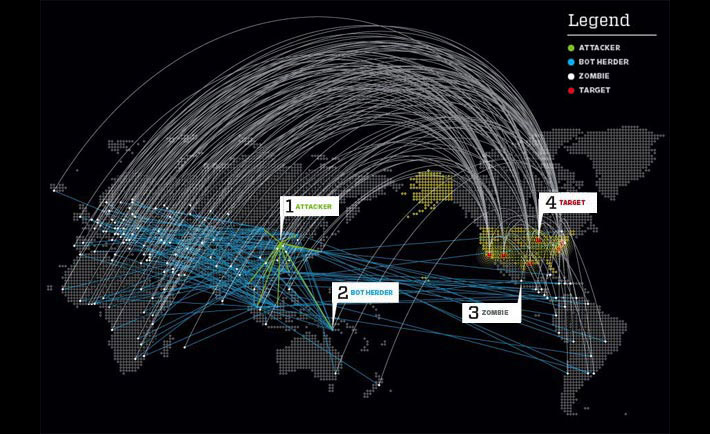

Рисунок 1. Схема DDoS-атак

Timeweb против DDoS-атак

Timeweb совместно с партнером DDoS-Guard предоставляют услугу «Защита от DDoS + CDN». Ее можно подключить как в момент регистрации нового VDS, так и после, уже при его функционировании.

Преимущества системы защиты от хакерских атак на VDS от Timeweb

-

Расположение фильтрующих узлов в различных точках мира (Нидерландах, США, Казахстане, России, Китае и т.д.).

-

Внедрение сети CDN, которая ускоряет доставку контента конечному пользователю.

-

Подключение защиты уровня L7, надежно предотвращающей любые атаки.

-

Обеспечение высокого уровня безопасности.

-

Бесперебойная работа сайта, расположенного на выделенном сервере.

Подключение новой услуги длится около часа – в течение этого времени пользоваться сервером будет невозможно. В процессе этого будет сменен IP-адрес сервера, в дальнейшем следует поменять и A-записи для привязанных сайтов.

Как заказать защиту от DDoS

Подключить данную услугу можно в обоих случаях – при регистрации нового пользователя или на функционирующем сервере.

В первом случае, соответственно при создании нового пользователя, для начала надо открыть страницу создания виртуального выделенного сервера Timeweb. Затем следует выбрать наиболее подходящий тариф, надо нажать на кнопку «Заказать», заполнить все поля и обязательно отметить галочкой пункт «Защита от DDoS + CDN».

Клиентам, которые уже арендуют VDS в Timeweb, для подключения услуги потребуется отправить обращение в службу технической поддержки. При этом рекомендуется указать информацию для доступа к правам root и панели управления. Они отличаются, оба типа реквизитов присылаются в двух различных письмах на электронную почту. Беспокоиться о конфиденциальности не стоит, логины и пароли не будут переданы третьим лицам.

В восьмом выпуске подкаста «Релиз в пятницу» вы узнаете, чем особенно опасны DDoS-атаки, нужно ли заранее ставить защиту и что делать, если атака уже началась.

Как работает DDoS-атака

Принцип работы DDoS кроется в названии: отказ в обслуживании. Любое оборудование имеет ограничение по пропускной способности и по количеству обрабатываемых запросов. И организатор атаки ставит задачу загрузить все каналы до максимума, чтобы реальные пользователи не могли пробиться к сервису из-за огромного количества мусорных запросов.

Для атак используются ботнет-сети: некоторое количество заражённых вирусом устройств, которыми хакеры могут управлять. Их может быть сто, а может — сто тысяч. Во время атаки хакеры отправляют запросы с этих ботов на сайт жертвы. Поскольку каждый компьютер инициирует соединения, которые ничем не отличаются от действий обычного человека, распознать атаку трудно. И только с ростом количества запросов становится заметна нагрузка, которая превышает ожидаемую.

Обычно такие таки длятся несколько часов. Но бывали случаи, когда DDoS вёлся несколько суток.

Сами атаки разделяются по принципу воздействия на три вида:

- Переполнение канала. ICMP-флуд, UDP-флуд, DNS-амплификация

- Использование незащищенности стека сетевых протоколов. «Пинг смерти», ACK/PUSH ACK-флуд, SYN-флуд, TCP null/IP null атака

- Атака на уровне приложений. HTTP-флуд, медленные сессии, фрагментированные HTTP-пакеты

Классификация средств DDoS-защиты

Существует, по меньшей мере, три способа классификации средств защиты от DDoS-атак:

- по типу решения: развертываемое локально (on-premise), облачное, гибридное;

- по уровню защиты: пакетная (на уровне L3 и L4) или на уровне приложения (L7);

- по формату подключения: симметричная или асимметричная фильтрация.

Классификация по уровню защиты

Как правило, DDoS-атаки используют уязвимости и особенности протоколов и систем, работающих либо на сетевом (L3) и транспортном (L4) уровне модели OSI, либо на уровне приложений и программных сервисов (L4). Кроме того, все большее распространение получают «интеллектуальные» атаки, использующие весьма изощренные методы воздействия. Исходя из этого, решения для защиты от DDoS-атак можно разделить на три категории:

- 1. Обеспечивающие защиту от пакетного флуда (путем фильтрации пакетов транспортного и сетевого уровня — L3 и L4);

- 2. Защищающие и от пакетного флуда, и от флуда на уровне приложений (L3-L7) — это необходимо, в частности, для обеспечения работоспособности сайтов, поскольку большинство атак на сайты осуществляется именно на уровне L7;

- 3. Способные обезопасить не только от атак на уровне L3-L7, но также от «интеллектуальных» DDoS-атак с использованием «умных» ботов, атакующих те части веб-приложений, которые обладают наибольшей ресурсоемкостью при обработке поступающих запросов — такие решения требуют применения в их составе функционала интеллектуальных межсетевых экранов уровня веб-приложения (Web Application Firewall, WAF). Сервисы WAF способны защитить от широкого спектра атак, не ограничиваясь только DDoS. Вместе с тем, WAF не предназначены для защиты от DDoS-атак, направленных на переполнение каналов, и уязвимы перед ними так же, как и серверы приложений, поэтому для эффективной защиты от атак сервисы WAF и anti-DDoS необходимо применять в комплексе.

Решения on-premise, как правило, ограничиваются защитой на уровнях L3 и L4. Функционал облачных решений может варьироваться в широком диапазоне, и чтобы понять, на что они способны, необходимо тщательно изучать документацию конкретных сервисов. Для защиты критически важных интернет-ресурсов стоит выбирать вариант с использованием WAF — это позволит максимально обезопасить ресурсы и обеспечить их доступность при DDoS-атаках самого разного уровня сложности.

Классификация по формату подключения

По формату подключения DDoS-защиту можно подразделить на симметричную и асимметричную.

- Симметричные алгоритмы подразумевают установку фильтра в таком режиме, когда через фильтр всегда проходит и входящий, и исходящий трафик защищаемого сервера (либо служебная информация об этом трафике).

- Ассиметричные алгоритмы анализируют только входящий трафик.

Как правило, симметричные алгоритмы более эффективны, поскольку анализируют оба потока трафика одновременно и могут основывать решения на полной информации о сетевом взаимодействии сервера и клиентов. Ассиметричные же алгоритмы не гарантируют стопроцентную фильтрацию некоторых атак.

Как правило, симметричная защита рекомендуется для противодействия атакам на веб-сайты и критически важные приложения, а асимметричная — для защиты провайдерских сетей.

Сравнение основных преимуществ и недостатков обоих классов защиты приведено в таблице.

| Преимущества | Симметричная защита | Асимметричная защита |

| Гибкое управление исходящим трафиком | Нет | Да |

| Дополнительная задержка | Выше | Ниже |

| Сложность подключения | Выше | Ниже |

| Плата за подписку | Выше | Ниже |

| Возможность использовать нескольких провайдеров для защиты от DDoS-атак (одного IP) | Нет | Да |

| Эффективность фильтрации | Выше | Ниже |

Более подробную информацию о симметричной и асимметричной защите от DDoS-атак можно найти в этом выступлении:https://www.youtube.com/watch?v=B4EArYvQWaM.

Категории DDoS-атак и их опасность

От того, какую часть сети злоумышленники планируют атаковать, зависит сложность и тип DDoS-атаки. Сетевые подключения состоят из различных уровней (согласно сетевой модели OSI), DDoS-атака может быть направлена на любой из них:

L7 (уровень приложения) обеспечивает взаимодействие пользовательских приложений с сетью. Например, просмотр страниц с помощью протокола HTTP.

L6 (уровень представления) обеспечивает преобразование протоколов и кодирование/декодирование данных. Этот уровень работает на основе протоколов сжатия и кодирования данных (ASCII, EBCDIC).

L5 (сеансовый уровень) обеспечивает поддержку сеанса связи, позволяя приложениям взаимодействовать между собой длительное время. Основные протоколы этого уровня — SMPP и PAP.

L4 (транспортный уровень) обеспечивает надежную передачу данных от отправителя к получателю. Основные протоколы этого уровня — UDP и TCP.

L3 (сетевой уровень) отвечает за трансляцию логических адресов и имён, коммутацию и маршрутизацию. Работает по протоколу IP (Internet Protocol).

L2 (канальный уровень) обеспечивает взаимодействие сетей на физическом уровне. Работает через коммутаторы и концентраторы.

L1 (физический уровень) определяет метод передачи данных, представленных в двоичном виде, от одного устройства к другому. Работает благодаря протоколам Ethernet, Bluetooth, Wi-Fi, IRDA.

Киберпреступники могут атаковать любой из семи уровней, но наиболее часто подвергаются атакам L3 и L4 (низкоуровневые атаки), а также L5 и L7 (высокоуровневые атаки).

DDoS-атаки могут иметь смешанный характер, однако можно выделить три категории:

- атаки на уровне приложений;

- атаки на уровне протокола;

- объемные атаки.

Разберем каждую категорию с примерами атак.