Топ 10 лучших онлайн сервисов по расшифровке хэшей

Содержание:

- Вариант использования контрольной суммы

- Практическое применение

- QuickHash

- Особенности хэша

- Функция перестановок

- Как проверить контрольную сумму файлов MD5 с помощью Certutil

- Что такое контрольная сумма

- 6. MultiHasher

- Выполните свою контрольную сумму

- Добавляем вычисление SHA-1 и MD5 хешей в контекстное меню файлов

- Что за «зверь» такой это хеширование?

- ХЭШ СУММА

- Что такое хеш-сумма файла

Вариант использования контрольной суммы

Допустим, вы загружаете большое обновление программного обеспечения, например, пакет обновления . Вероятно, это действительно большой файл, загрузка которого занимает несколько минут или больше.

После загрузки, как вы узнаете, что файл загружен правильно? Что если несколько битов были потеряны во время загрузки, а файл, который вы сейчас имеете на своем компьютере, не совсем то , что предполагалось? Применение обновления к программе, которое не совсем так, как разработчик, может вызвать большие проблемы.

Именно здесь сравнение контрольных сумм может успокоить ваш разум. Предполагая, что веб-сайт, с которого вы загрузили файл, предоставляет данные контрольной суммы вместе с загружаемым файлом, вы можете затем использовать калькулятор контрольной суммы (см. Раздел Калькуляторы контрольной суммы ниже) для получения контрольной суммы из загруженного файла.

Например, скажем, веб-сайт предоставляет контрольную сумму MD5: 5a828ca5302b19ae8c7a66149f3e1e98 для загруженного файла. Затем вы используете свой собственный калькулятор контрольных сумм для создания контрольной суммы с использованием той же криптографической хэш-функции, в нашем примере MD5, для файла на вашем компьютере. Соответствуют ли контрольные суммы? Большой! Вы можете быть очень уверены, что эти два файла идентичны.

Контрольные суммы не совпадают? Это может означать что угодно — от того, что кто-то заменил загрузку чем-то вредоносным без вашего ведома, до менее зловещей причины, например, когда вы открыли и изменили файл, или сетевое соединение было прервано, и файл не завершил загрузку. Попробуйте загрузить файл еще раз, а затем создайте новую контрольную сумму для нового файла и затем сравните снова.

Контрольные суммы также полезны для проверки того, что файл, который вы скачали из источника, отличного от исходного, на самом деле, является действительным файлом и не был изменен, злонамеренно или иным образом, из оригинала. Просто сравните хеш, который вы создаете с доступным из источника файла.

Практическое применение

Процедура хеширования относительно своего функционала может быть нескольких типов:

- Протокол для аудита целостности информации. В процессе передачи документов осуществляется вычисления хэш-кода. Результат передается вместе с документами. Прием информации сопровождается повторным вычислением хэш-кода с последующим сравнением, полученным значением. Несовпадение – ошибка. Этот алгоритм обладает высокими скоростными показателями при вычислении, но отличается нестабильностью и малым значением хэш-функции. Пример – протокол CRC-32, который имеет только 232 значения хэш, различающихся между собой.

- Криптографический алгоритм. Внедряется в качестве защиты от несанкционированного доступа (взлома). Проверяет систему на предмет искажения информации в момент передачи файлов по сети. При таких обстоятельствах «правильный» хэш имеет свободный доступ, а ключ, полученного документа, вычисляется при помощи разнообразных софтов (программ). Пример – SHA-1, SHA-2, MD5, отличающихся стабильностью и сложнейшим уравнением поиска коллизий.

- Протокол для создания эффективной информационной конструкции. Определяющая задача – структурирование информации в хэш-таблицы. Такая табличная структура делает возможным добавлять/удалять, находить нужные данные с невероятной скоростью.

Разберемся детальней в сфере применения протоколов хеширования.

Скачивание файлов из Всемирной Паутины

Этим занимается фактически каждый активный пользователь Всемогущей Сети, сталкиваясь с хэш-функциями сам того не осознавая, так как мало кто обращает внимание при скачивании того или иного файла на череду непонятных цифр и латинских букв. Однако именно они и есть хэш или контрольные суммы – перед вереницей символов стоит название используемой категории протокола хеширования

В общем-то, для обывателей абсолютно ненужная «инфа», а продвинутый юзер может выяснить, скачал ли он точную копию файла или произошла ошибка. Для этой процедуры необходимо установить на собственный ПК специальную утилиту (программу), которая способна вычислить хэш по представленному протоколу.

Алгоритм и электронно-цифровая подпись (ЭЦП)

Цифровая резолюция (подпись) – кодирование документа с использованием ключей закрытого и открытого типа. Другими словами, первоначальный документ сопровождается сообщением, закодированным закрытым ключом. Проверка подлинности электронной подписи осуществляется с применением открытого ключа. При обстоятельствах, когда в ходе сравнения хэш двух информационных наборов идентичен, документ, который получил адресат, признается оригинальным, а подпись истинной. В сухом остатке получаем высокую скорость обработки потока наборов данных, эффективную защиту виртуального факсимиле, так как подпись обеспечивается криптографической стойкостью. В качестве бонуса – хэш подразумевает использование ЭЦП под разнообразными типами информации, а не только текстовыми файлами.

Ревизия паролей

Очередная область применения хэш-функции, с которой сталкивается практически каждый пользователь. Подавляющее большинство серверов хранит пользовательские пароли в значении хэш. Что вполне обоснованно, так как, сберегая пароли пользователей в обычной текстовой форме, можно забыть о безопасности конфиденциальных, секретных данных. Столкнувшись с хэш-кодом, хакер даже время терять не будет, потому что, обратить вспять произвольный набор символов практически невозможно. Конечно же, если это не пароль в виде «12345» или что-то на подобии него. Доступ осуществляется путем сравнения хэш-кода вводимого юзером с тем, который хранится на сервере ресурса. Ревизию кодов может осуществлять простейшая хэш-функция.

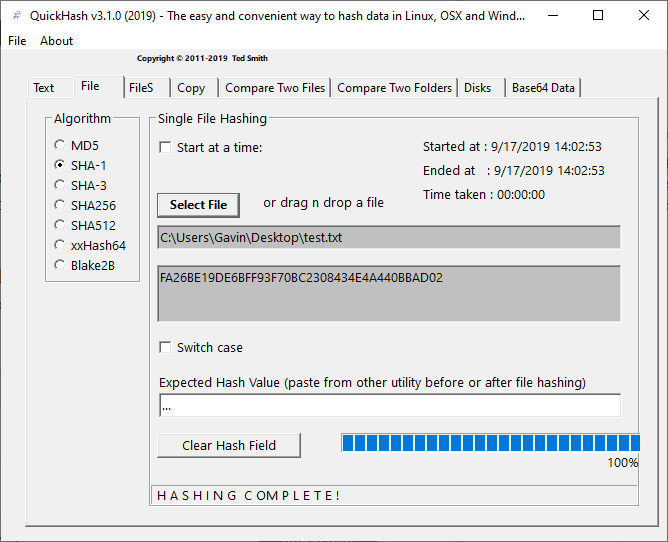

QuickHash

QuickHash — это генератор хэшей с открытым исходным кодом для Windows, macOS и Linux. Это также одна из наиболее полнофункциональных систем создания хэшей и проверки их правильности в этом списке.

Хотя количество хэшей, которые вы можете использовать, небольшое, просто MD5, SHA1, SHA256, SHA512, и xxHash64, но Quick Hash имеет массу дополнительных функций.

QuickHash может хэшировать целую папку, сравнивать два отдельных файла, сравнивать целые каталоги или диск целиком. Конечно, последнее занимает значительное количество времени в связи с размерами, но возможность его использования очень приятно видеть.

Скачать: QuickHash для Windows | macOS | Linux (Debian)

Особенности хэша

Решение хэша требует, чтобы майнер определил, какую строку использовать в качестве одноразового номера, что само по себе требует значительного количества проб и ошибок. Это потому, что одноразовый номер — это случайная строка. Маловероятно, что майнер успешно найдет правильный одноразовый номер с первой попытки, а это означает, что майнер потенциально может протестировать большое количество вариантов одноразового номера, прежде чем сделать его правильным. Чем выше сложность — мера того, насколько сложно создать хэш, который удовлетворяет требованиям целевого хэша — тем больше времени, вероятно, потребуется для генерации решения.

Функция перестановок

Базовая функция перестановки состоит из раундов по пять шагов:

- Шаг

- Шаг

- Шаг

- Шаг

- Шаг

Тета, Ро, Пи, Хи, Йота

Далее будем использовать следующие обозначения:

Так как состояние имеет форму массива , то мы можем обозначить каждый бит состояния как

Обозначим результат преобразования состояния функцией перестановки

Также обозначим функцию, которая выполняет следующее соответствие:

— обычная функция трансляции, которая сопоставляет биту бит ,

где — длина слова (64 бит в нашем случае)

Я хочу вкратце описать каждый шаг функции перестановок, не вдаваясь в математические свойства каждого.

Шаг

Эффект отображения можно описать следующим образом: оно добавляет к каждому биту побитовую сумму двух столбцов и

Схематическое представление функции:

Псевдокод шага:

Шаг

Отображение направлено на трансляции внутри слов (вдоль оси z).

Проще всего его описать псевдокодом и схематическим рисунком:

Шаг

Шаг представляется псевдокодом и схематическим рисунком:

Шаг

Шаг является единственный нелинейным преобразованием в

Псевдокод и схематическое представление:

Шаг

Отображение состоит из сложения с раундовыми константами и направлено на нарушение симметрии. Без него все раунды были бы эквивалентными, что делало бы его подверженным атакам, использующим симметрию. По мере увеличения раундовые константы добавляют все больше и больше асимметрии.

Ниже приведена таблица раундовых констант для бит

Все шаги можно объединить вместе и тогда мы получим следующее:

Где константы являются циклическими сдвигами и задаются таблицей:

Как проверить контрольную сумму файлов MD5 с помощью Certutil

Вы только что скачали большой файл? Или у вас есть файл, на который у вас есть подозрения? Лучший способ убедиться, что файл получен из проверенного источника, это измерить его контрольную сумму . Контрольная сумма почти как отпечаток пальца файла, который нельзя изменить или удалить. Если контрольная сумма двух файлов одинакова, мы можем с уверенностью сказать, что оба файла одинаковы. Существует много алгоритмов для вычисления контрольной суммы, и мы говорим о MD5 . В этом посте мы рассмотрели метод проверки целостности файлов путем вычисления их контрольной суммы с помощью встроенного инструмента командной строки Certutil .

В этом посте показано, как рассчитать, проверить, проверить и проверить контрольную сумму файла с помощью встроенной в Windows утилиты Certutil.exe. Контрольные суммы MD5 полезны для проверки целостности файла и для определения того, совпадает ли ваш файл с исходным и не подделан ли он.

Что такое контрольная сумма MD5

Вы, наверное, часто сталкивались с этим термином при загрузке больших файлов из Интернета. MD5 – один из самых распространенных алгоритмов, используемых для измерения контрольной суммы файлов. Он часто помогает в обнаружении файлов, которые были злонамеренно изменены или искажены во время передачи/загрузки.

Как рассчитать контрольную сумму MD5 файла

Ну, есть много способов сделать это. Одним из них является помощь сторонних инструментов проверки целостности файлов. Есть много инструментов, которые могут помочь вам вычислить контрольную сумму файла, используя алгоритмы MD5. Мы уже рассмотрели несколько инструментов, которые вы можете проверить здесь.

Если вы ищете альтернативу, не требующую загрузки какого-либо другого дополнительного инструмента, Windows Certutil может вам помочь. Certutil – это инструмент командной строки, встроенный в Windows.

Согласно Microsoft, вы можете использовать certutil.exe для получения и отображения информации о конфигурации центра сертификации (CA), настройки служб сертификации, резервного копирования и восстановления компонентов CA, а также проверки сертификатов, пар ключей и цепочек сертификатов.

В этом разделе мы рассмотрели пошаговое руководство по использованию Certutil для вычисления контрольной суммы любого файла.

Шаг 1. Откройте новое окно CMD в меню Пуск.

Шаг 2: Перейдите в каталог, где находится ваш файл.

Шаг 3: Запустите следующую команду:

certutil -hashfile путь к вашему файлу MD5

Это напечатает контрольную сумму файла в окне консоли. Вы можете использовать эту контрольную сумму для проверки целостности этого файла.

Работаете с другими алгоритмами?

Если вы хотите проверить контрольную сумму по другому алгоритму, такому как SHA512 или SHA256, все, что вам нужно сделать, это заменить MD5 в вашей команде желаемым алгоритмом.

Проверка контрольной суммы

Как только вы получили значение контрольной суммы, пришло время проверить это. Если вы получили этот файл от друга или по электронной почте, вы можете запросить у отправителя значение контрольной суммы. Если оба значения совпадают, ваш файл не был подделан или искажен во время передачи. Если вы загрузили этот файл с веб-сайта, вы можете посмотреть на странице загрузки контрольные суммы, упомянутые разработчиком.

На скриншоте ниже вы можете увидеть контрольную сумму, упомянутую на странице загрузки FileZilla. Это та же контрольная сумма, которая была рассчитана Certutil на предыдущем шаге.

Так вот как вы можете рассчитать и проверить контрольные суммы MD5 ваших файлов. Эти контрольные суммы могут легко идентифицировать искажения файла и подделанные файлы. Хотя существует множество бесплатных онлайн и офлайновых инструментов, которые позволяют вам это делать, но знание этого трюка с Windows всегда полезно.

Вы можете практически рассчитать и проверить контрольные суммы на любом компьютере Windows, используя certutil.exe .

Что такое контрольная сумма

Контрольная сумма или хеш-сумма – это значение, которое было рассчитано по некоторому алгоритму на основе имеющихся файлов или данных. Особенностью контрольной суммы является то, что ее алгоритм, при одинаковых входных данных всегда выдает одинаковое значение. При этом малейшее изменение входных данных кардинально меняет значение контрольной суммы.

Эта особенность позволяет использовать контрольную сумму для проверки целостности файлов или данных. Например, вам нужно отправить какой-то файл, и вы хотите убедиться, что он не будет поврежден или изменен на своем пути к получателю. Для решения этой задачи можно использовать контрольную сумму. Высчитываете контрольную сумму и отправляете ее вместе с файлом. После чего получатель файла повторно высчитывает контрольную сумму файла и сравнивает ее с вашей контрольной суммой. Если значения совпадают, значит файл оригинальный, если нет, значит он получил какие-то изменения.

Также нужно упомянуть, что контрольную сумму нельзя использовать для получения исходных данных. То есть нельзя «расшифровать» хеш-сумму и получить данные которые были хешированы, хеш-сумму можно только сравнить с другой хеш-суммой. Это особенность открывает дополнительные возможности. Например, хеш-суммы используются для хранения паролей. Когда вы регистрируетесь на каком-то сайте и вводите свой пароль, то он не хранится на сервере в открытом виде. Вместо этого хранится только его контрольная сумма. А когда вы входите в свой аккаунт с использованием пароля, система получается ваш пароль, высчитывает его хеш-сумму и сравнивает с хеш-суммой, которая хранится на сервере. Если хеш-суммы совпали, значит пароль верный и вы можете войти в аккаунт, если хеш-суммы не совпадают, значит пароль не верный и вас перенаправляют на страницу для восстановления пароля.

Для высчитывания контрольной суммы существует множество различных алгоритмов или так называемых хеш-функций. Самыми известными и популярными алгоритмы являются: CRC32, MD5, SHA-1 и SHA-2. Но, есть и множество других алгоритмов, некоторые из которых имеют широкое применения, а некоторые используются только для специфических задач. При этом часть существующих алгоритмов признаны устаревшими или уязвимыми и больше не используются. Так, алгоритм MD5 практически полностью перестал использоваться поскольку выяснилось, что он может выдавать одинаковые значения для разных входных значений.

Для примера продемонстрируем, как выглядит контрольная сумма на практике. Например, возьмем строку «Hello, world!» и высчитаем ее контрольную сумму с использованием нескольких популярных алгоритмов.

Adler: 32205e048a CRC: 32ebe6c6e6 Haval: 5711dea10d85b988fcb1eed99ce7310c MD2: 8cca0e965edd0e223b744f9cedf8e141 MD4: 0abe9ee1f376caa1bcecad9042f16e73 MD5: 6cd3556deb0da54bca060b4c39479839 RipeMD128: 3cbb446fc20277b2a4e4b8b8b40aa962 RipeMD160: 58262d1fbdbe4530d8865d3518c6d6e41002610f Tiger: b5e5dd73a5894236937084131bb845189cdc5477579b9f36 SHA-1: 943a702d06f34599aee1f8da8ef9f7296031d699 SHA-256: 315f5bdb76d078c43b8ac0064e4a0164612b1fce77c869345bfc94c75894edd3 SHA-384: 55bc556b0d2fe0fce582ba5fe07baafff035653638c7ac0d5494c2a64c0bea1cc57331c7c12a45cdbca7f4c34a089eeb SHA-512: c1527cd893c124773d811911970c8fe6e857d6df5dc9226bd8a160614c0cd963a4ddea2b94bb7d36021ef9d865d5cea294a82dd49a0bb269f51f6e7a57f79421 Whirlpool: 238034e71c9f4d712ef02f8fe109bc1f32425530088c1ea13786e1ffdc953a7d567db4aba11ce0226efdd5ed5d55abd087b58122f891e61df996a37e595131b5

Как видно, каждый алгоритм выдает значение, которое не имеет совершенно ничего общего с исходными данными. И сколько раз мы бы не высчитывали контрольную сумму строки «Hello, world!», мы каждый раз будем получать одни и те же значения.

6. MultiHasher

MultiHasher представляет пользователям широкий спектр инструментов для генерации и проверки хешей в одном пакете. Как и многие из лучших программ генерации и проверки хешей, MultiHasher имеет несколько опций хеширования. Вы можете перетащить один файл или всю папку для хэширования или создать хэш для текстовой строки.

MultiHasher выводит хэши в MD5, SHA1, SHA256, SHA384, SHA512 или RIPEMD-160.

MultiHasher также имеет функцию, которую я не видел ни в одном другом генераторе и контролере файловых хэшей: он объединяет базу данных VirusTotal для проверки вредоносных файлов. Вы можете проверить хэш загруженного файла, совпадающий с источником загрузки, а также проинформировать VirusTotal обо всем нежелательном или вредоносном одновременно.

Чтобы использовать запрос VirusTotal, выберите хэш файла в списке, затем перейдите в « Инструменты»> «Запрос VirusTotal» .

Скачать: MultiHasher для Windows (бесплатно)

Выполните свою контрольную сумму

Все основные операционные системы также имеют встроенный инструмент контрольной суммы.

Windows

Чтобы запустить контрольную сумму в Windows, проще всего использовать PowerShell: щелкните правой кнопкой мыши кнопку меню «Пуск» или нажмите Win + X. Если вы используете более старую версию Windows, вы можете скачать PowerShell отсюда.

Введите команду get-filehash, а затем укажите местоположение файла. Либо введите команду, а затем перетащите файл в окно PowerShell. Вот как был создан наш первый тестовый файл.

По умолчанию PowerShell использует SHA-256 для получения контрольной суммы, но вы можете использовать другие, например SHA-512 или MD5. Все они создадут другой хэш, но он все равно будет уникальным для этого файла. Чтобы использовать другую функцию, добавьте команду -algorithm, а затем ее код.

Для контрольных сумм использование другой хеш-функции не приносит каких-либо значительных преимуществ, хотя было показано, что некоторые из более старых (например, MD5, SHA-1) создают одинаковый хеш для разных файлов — проблема, известная как коллизия.. Новые алгоритмы более устойчивы к конфликтам, поэтому PowerShell по умолчанию использует SHA-256.

Основная причина необходимости переключения на другую функцию заключается в том, что хост файла решил использовать что-то другое, кроме SHA-256, поэтому вам нужно переключиться на это, чтобы сравнить файлы.

Сравнивать две длинные строки цифр и букв может быть немного сложно, но с небольшим программированием вы можете заставить PowerShell вычислять контрольные суммы за вас. Давайте возьмем приведенный выше код MD5 в качестве примера и представим, что хеш исходного файла на самом деле заканчивается цифрой 8.

На изображении ниже показаны строки кода, которые необходимо ввести, используя Shift + Enter после каждой.

Видите, как написано «Ложь»? Это говорит вам, что файл не тот. Если вы уверены, что у вас есть правильный хеш для нужного файла, то все подозрения ложатся на данные.

Обратите внимание, что контрольная сумма не может сказать вам, как файлы различны — это очень двоичный тест, если вы простите за каламбур. Но это полезный инструмент, и в нем есть некоторые очень специфические функции контрольной суммы (например, контрольная цифра и контрольный бит ), которые используются все время для поиска ошибок в данных

Microsoft сделала PowerShell доступным для macOS 10.13 или новее, а также для Linux, но если мысль об использовании чего-то, созданного с помощью Windows, вызывает у вас неприятные ощущения, знайте, что вы можете сделать то же самое в любой ОС.

macOS

Пользователям Mac необходимо запустить приложение «Терминал», которое находится в папке «Служебные программы» приложения. Введите команду shasum -a 256, за которой следует адрес файла, который вы хотите проверить (или просто перетащите в окно терминала).

Инструкция shasum эквивалентна Get-FileHash в PowerShell, а часть «-a 256» указывает, какой алгоритм использовать: 1 для SHA-1, 256 для SHA-256 и 512 для SHA-512.

Обратите внимание, как мы получили ту же контрольную сумму для тестового файла, что и при использовании PowerShell в Windows? В этом его реальная сила: независимо от того, какой компьютер или файловую систему вы используете, при одинаковом алгоритме вы всегда будете получать хеш-значения, которые можно напрямую сравнивать

Добавляем вычисление SHA-1 и MD5 хешей в контекстное меню файлов

Доброго времени суток! Как часто вы проверяете скачиваемые файлы на равенство хеш-сумм? Я — никогда. Но сегодня я почему-то решил порвать с этой порочной практикой и сделать свою жизнь более безопасной. Согласитесь, основная причина не сравнивать хеш-сумму файла — это лень. Нужно искать какую-нибудь программу, запускать ее, натравливать на файл, и это просто уйма действий. Как можно упростить эту процедуру? Я не придумал ничего лучше, чем добавить в контекстное меню файла опцию «Посчитать хеш». Интересующимся предлагаю краткую инструкцию.

Установка программы

Берем отсюда File Checksum Integrity Verifier utility — консольную утилиту для вычисления и сравнения хешей MD5 и SHA-1 от Microsoft. Там же можно прочитать, что это за зверь и с чем его едят. Скачанный файл Windows-KB841290-x86-ENU.exe можно открыть как zip архив и увидеть, что он содержит два файла: собственно fciv.exe и ReadMe.txt, содержащий справку к утилите. Файл ReadMe нас не интересует, а fciv.exe нужно поместить в одну из директорий, прописанных в переменной PATH, дабы вызывать ее из командной строки без указания полного пути. Я поместил в system32. Проверить, что утилита работает, можно, натравив ее из командной строки на любой файл: fciv -md5 C:\test.dat — для вычисления MD5 fciv -sha1 C:\test.dat — для вычисления SHA-1

Создание элемента контекстного меню

Для расширения контекстного меню файлов нужно будет немного подшаманить в реестре. Запускаем regedit.exe, идем в HKEY_CLASSES_ROOT\* — это раздел, отвечающий за контекстное меню всех типов файлов. В разделе shell создаем подраздел с любым именем (у меня это fciv_md5). В параметре по умолчанию прописываем желаемое название пункта меню (напрмер, Compute MD5). У созданного подраздела (fciv_md5) создаем еще один подраздел с именем command, и у него в параметре по умолчанию прописываем магическую строчку: cmd.exe /k fciv -md5 «%1»

Строка предписывает запустить cmd.exe с командой fciv -md5 «%1» и отобразить результат. Для добавления пункта для вычисления SHA-1 проделываем ту же последовательность действий, меняя лишь названия. Команда в этом случае выглядит так:

cmd.exe /k fciv -sha1 «%1»

Должно получиться что-то вроде этого:

Все вышеперечисленное одним файлом:

Windows Registry Editor Version 5.00 @=»Compute MD5″ @=»cmd.exe /k fciv -md5 \»%1\»» @=»Compute SHA» @=»cmd.exe /k fciv -sha1 \»%1\»»

Вычисляем SHA-1 хеш двумя кликами мыши:

Раз: Два:

Всем добра и совпадающих хешей!

UPD. Как подсказывает navion в первом комментарии, можно обойтись без установки FCIV и использовать встроенную утилиту CertUtil. В таком случае п.1 становится неактуальным, а команда в regedit меняется на: для MD5: cmd.exe /k CertUtil -hashfile «%1» MD5 для SHA1: cmd.exe /k CertUtil -hashfile «%1» SHA1, и, кроме того, появляется возможность вычислять SHA256 хеш: cmd.exe /k CertUtil -hashfile «%1» SHA256

Что за «зверь» такой это хеширование?

Чтобы в головах читателей не образовался «винегрет», начнем со значения терминологий применительно к цифровым технологиям:

- хэш-функция («свертка») – математическое уравнение или алгоритм, предназначенный и позволяющий превратить входящий информационный поток неограниченного объема в лаконичную строчку с заданным количеством парных символов (число зависит от протокола);

- хеширование – процесс, описанный в предыдущем пункте;

- хэш (хэш-код, хэш-сумма) – та самая лаконичная строчка (блок) из нескольких десятков «случайно» подобранных символов или, другими словами, результат хеширования;

- коллизия – один и тот же хэш для разных наборов данных.

Исходя из пояснений, делаем вывод: хеширование – процесс сжатия входящего потока информации любого объема (хоть все труды Уильяма Шекспира) до короткой «аннотации» в виде набора случайных символов и цифр фиксированной длины.

Коллизии

Коллизии хэш-функций подразумевает появление общего хэш-кода на два различных массива информации. Неприятная ситуация возникает по причине сравнительно небольшого количества символов в хэш. Другими совами, чем меньше знаков использует конечная формула, тем больше вероятность итерации (повтора) одного и того же хэш-кода на разные наборы данных. Чтобы снизить риск появления коллизии, применяют двойное хеширование строк, образующее открытый и закрытый ключ – то есть, используется 2 протокола, как, например, в Bitcoin. Специалисты, вообще, рекомендуют обойтись без хеширования при осуществлении каких-либо ответственных проектов, если, конечно же, это возможно. Если без криптографической хэш-функции не обойтись, протокол обязательно нужно протестировать на совместимость с ключами.

Технические параметры

Основополагающие характеристики протоколов хеширования выглядят следующим образом:

- Наличие внутрисистемных уравнений, позволяющих модифицировать нефиксированный объем информации в лаконичный набор знаков и цифр заданной длины.

- Прозрачность для криптографического аудита.

- Наличие функций, дающих возможность надежно кодировать первоначальную информацию.

- Способность к расшифровке хэш-суммы с использованием вычислительного оборудования средней мощности.

Здесь стоит так же отметить важные свойства алгоритмов: способность «свертывать» любой массив данных, производить хэш конкретной длины, распределять равномерно на выходе значения функции. Необходимо заметить, любые изменения во входящем сообщении (другая буква, цифра, знак препинания, даже лишний пробел) внесут коррективы в итоговый хэш-код. Он просто будет другим – такой же длины, но с иными символами.

Требования

К эффективной во всех отношениях хэш-функции выдвигаются следующие требования:

- протокол должен обладать чувствительностью к изменениям, происходящим во входящих документах – то есть, алгоритм обязан распознавать перегруппировку абзацев, переносы, другие элементы текстовых данных (смысл текста не меняется, просто происходит его коррекция);

- технология обязана так преобразовывать поток информации, чтобы невозможно на практике осуществить обратную процедуру – восстановить из значения хэш первоначальные данные;

- протокол должен использовать такие математические уравнения, которые исключили или значительно снизили факт появления коллизии.

Данные требования выполнимы исключительно тогда, когда протокол базируется на сложных математических уравнениях.

ХЭШ СУММА

Отвечу, есть такая маленькая и при этом бесплатная программка под названием HashTab, которая интегрируется в Проводник Windows и поможет легко определить хеш-сумму (контрольную сумму) скачанного вами файла с целью проверки его подлинности и целостности. Программу можно скачать с официального сайта по адресу:

Http://implbits.com/products/hashtab/HashTab_v6.0.0.34_Setup.exe

где после перехода на сайт нужно кликнуть по кнопке “Download Now!”.

В появившемся поле вводим свой адрес электронной почты, на который придёт письмо с ссылкой на скачивание программы, и нажимаем кнопку “Send Download Link”.

Проверяем почту и видим письмо, в котором предоставляется URL адрес по которому мы можем скачать программу, размер программы и её контрольную сумму.

Скачиваем программу, указав при этом папку.

Извлекаем установщик программы из архива и запускаем его двойным нажатием левой кнопки мыши. В открывшемся окне установщика кликаем по кнопке “Next”.

В следующем окне соглашаемся с лицензией, кликнув на кнопку “I Agree”.

Выбираем папку для установки программы (лучше оставить по умолчанию) и нажимаем кнопку “Install”.

Завершаем установку нажатием кнопки “Finish”.

КОНТРОЛЬНАЯ СУММА

По завершению установки программа интегрируется в контекстное меню Проводника операционной системы. Для отображения контрольной суммы какого нибудь файла, нам нужно кликнуть по нему правой кнопкой мышки и нажать на “Свойства”.

В открывшемся окне нажимаем на вкладку “Хеш-суммы файлов”.

Для больших файлов бывает нужно подождать несколько секунд для Хода вычисления хеша.

По завершению подсчёта, в окне “Значение хеша” мы увидим контрольную сумму для файла.

В “Настройках” программы можно добавить отображаемые дополнительные хэш-суммы и произвести более детальную её настройку (я оставляю по умолчанию).

Открываю этот файл и ищу контрольную сумму для моего образа диска (это ubuntu-12.10-desktop-i386.iso).

Копирую её с сайта.

Вставляю её в поле “Сравнение хеша” во вкладке “Хэш сумма файлов” моего образа диска и вижу зелёную галочку, говорящую о том, что контрольная сумма файла полностью совпадает с контрольной суммой образа диска на официальном сайте.

Проверить хеш-сумму 2 файлов можно ещё одним способом, нажав на кнопку “Сравнить файл”, выбрав в Проводнике нужный нам файл и кликнув на кнопку “Открыть”, и смотрим на полученный результат.

Таким вот способом стараемся обезопасить себя от использования модифицированных версий файлов.

Вы не когда не задумывались, зачем указывают такую информацию, как «Хеш-сумма»? Очень часто можно встретить на торрентах. С одной стороны, какая-то не понятная информация, но с другой стороны, очень полезная. Почему? Постараюсь подробно рассказать, как узнать хеш файла, как его сравнить и почему это так полезно.

Давайте разберемся, как узнать хеш файла и в каких случаях этот самый хеш будет крайне полезен для нас. Не буду сильно углубляться в тему, расскажу на примере простым языком, что бы было понятно каждому!

Что такое хеш-сумма файла

Всё очень и очень просто с этим самым хешем — давайте возьмём два файла, с первого взгляда, совершенно одинаковых…

Допустим, что я их скачал с разных сайтов. У них, как видите, совершенно одинаковое название и расширение, но кроме этого сходства, у этих инсталляторов может быть схожий до последнего байта размер.

Обычные рядовые пользователи даже не догадываются, что подобные «экзешники» являются практически простыми архивами. Так вот, в этот файл (архив) очень легко подсунуть зловреда какого-нибудь (вирус) — они почти всегда маскируются под «правильный» файл, копируют не только название с расширением, но и размер даже.

Такой изменённый файл можно распространять в сети Интернет под видом официального, белого и пушистого. Кстати, идеального антивируса не существует и Ваш защитник может Вас подвести в любой момент, если не знали.

Ещё одна ситуация — выбрали и начали скачивание какой-либо программы, файла или архива через торрент? В таком случае, подсунуть Вам маленький бездомный вирус ещё проще, ведь файл закачивается в Ваш компьютер крохотными частями, от огромного количества человек и собирается в кучу только у Вас.

Как же проверить подлинность любого файла, как его идентифицировать со 100% гарантии? Сравнить его хеш-сумму (контрольную сумму)!

Хеш-сумма файла — это уникальный идентификатор, который задаётся (автором программы или первым владельцем файла) с помощью «перемешивания» и шифрования содержимого файла по специальному алгоритму с последующей конвертацией результата (этой адской смеси) в обычную строчку символов.

На официальных сайтах программ или на торрент-трекерах обычно авторы выкладывают рядом со своими файлами оригинальную (правильную) хеш-сумму, чтоб пользователи могли сравнивать с ней свою после скачивания…

Файлы с одинаковым хешем являются абсолютно идентичными, даже если у них разное название или расширение.

Как пользоваться HashTab

При установке программа HashTab интегрируется в окно свойств Проводника. После установки программы HashTab на ваш компьютер, вы можете проверять хэш-суммы файлов. Для этого кликните по какому-нибудь файлу правой кнопкой мыши.

В контекстном меню выберите пункт «Свойства». После открытия окна, в окне «Свойства» вы увидите новую вкладку «Хеш-суммы файлов».

При нажатии на вкладку «Хеш-суммы файлов» появляется окно со значениями контрольных сумм этого файла.

После нажатия на ссылку «Настройки», откроется окно настроек программы HashTab, где во кладке «Отображаемые хеш-суммы» можно выбрать соответствующие пункты алгоритмов проверки.

Для проверки файлов будет достаточно выбрать главные алгоритмы проверки: CRC32, MD5, SHA-1. После выбора алгоритмов проверки нажимаете на кнопку «OK».

Для сравнения хеш-сумм файлов нужно будет перетянуть файл в поле «Сравнение хеша». Если значения хэша файлов совпадают, то появится зеленый флажок.